Cómo asegurar el acceso remoto a una red corporativa

La pandemia de COVID-19 ha sido responsable de extensos cambios en todas las facetas de la sociedad. Las personas han tenido que adaptarse a una nueva forma de vida mientras intentan mantenerse seguras y frenar la propagación de la enfermedad.

Una respuesta directa del mundo empresarial es el aumento en el número de empleados que trabajan de forma remota. Este aumento ha hecho que sea de vital importancia para las empresas proporcionar acceso remoto seguro a sus redes internas para asegurar un proceso de trabajo continuo e ininterrumpido, mientras mantienen todos los recursos corporativos protegidos.

La importancia del acceso remoto seguro

Una fuerza laboral remota presenta amenazas de ciberseguridad nuevas y diversas que deben abordarse para proteger los datos sensibles y los recursos empresariales. Es necesario resolver desafíos difíciles para proporcionar una seguridad de acceso remoto sólida. Los siguientes obstáculos complican la implementación de un sistema de seguridad de acceso remoto.

Razones por las que las empresas necesitan proteger su red durante el acceso remoto

✦ Los trabajadores remotos necesitan utilizar una conexión a Internet pública para comunicarse con los sistemas corporativos. Actores no autorizados con acceso a protocolos de transferencia no protegidos pueden robar datos valiosos y sensibles.

✦ Los trabajadores remotos y sus equipos pueden ser más propensos a ataques de phishing que las personas que trabajan en una oficina tradicional. Esto es especialmente cierto si están utilizando dispositivos personales o computadoras que pueden no estar suficientemente aseguradas. Los empleados pueden compartir el dispositivo con otros miembros de la familia o usarlo para fines personales y hacer clic inadvertidamente en un señuelo de phishing que no pasaría los cortafuegos corporativos o las aplicaciones de escaneo de correo electrónico.

✦ Los trabajadores remotos requieren un nuevo conjunto de herramientas para replicar la funcionalidad de estar en la oficina. Esto implica más problemas de seguridad en el acceso remoto, ya que cada aplicación amplía la superficie para los ciberataques y puede introducir nuevas vulnerabilidades.

Las organizaciones que se alejan del modelo de oficina centralizada deben asegurarse de que las conexiones de acceso remoto sean seguras. La incapacidad para proporcionar el nivel de seguridad requerido es una invitación para que los hackers invadan los sistemas de una empresa con intenciones maliciosas, como lanzar malware o iniciar una violación de datos.

Antes de que las organizaciones puedan determinar cómo asegurar el acceso remoto, necesitan comprender los riesgos potenciales para el negocio. A continuación se presentan algunos de los problemas de seguridad de acceso remoto más comunes que las empresas deben abordar.

Principales problemas que las empresas deben abordar con el acceso remoto para sus empleados

✦ Los dispositivos remotos son una necesidad para los trabajadores a distancia. En algunos casos, las organizaciones están proporcionando a sus empleados el hardware que necesitan para realizar su trabajo. Otras empresas están optando por permitir que los trabajadores utilicen el modelo de traiga su propio dispositivo (BYOD). Esto complica los esfuerzos del equipo de TI para gestionar los dispositivos y es posible que los usuarios se opongan a algunos de los programas de seguridad que la empresa desea instalar.

✦ Las políticas de acceso remoto y reglas de firewall desactualizadas o demasiado permisivas representan una amenaza sustancial para los recursos de datos corporativos. Las redes privadas virtuales (VPN) previamente utilizadas por técnicos calificados y autorizados ahora pueden estar abiertas a la población general de trabajadores remotos. Una conexión VPN comprometida puede permitir que los intrusos accedan a todos los recursos de la red, no solo a aquellos utilizados por el empleado afectado.

✦ Monitorear la actividad remota puede ser difícil y contribuye a la falta de visibilidad por parte de los equipos de red y seguridad. Sin una visibilidad adecuada de la actividad del sistema, los equipos no pueden realizar actividades como prevenir ataques de malware o detectar amenazas avanzadas.

✦ Las prácticas inferiores de contraseñas, como reutilizar contraseñas o mezclar credenciales personales y corporativas, pueden resultar en la vulneración de sistemas tanto personales como empresariales.

Cómo están afrontando las empresas el desafío del acceso remoto seguro

Implementar un sistema de seguridad con consideraciones de acceso remoto presenta desafíos sustanciales para las organizaciones y sus empleados. Las empresas deben abordar la tarea de mejorar la seguridad del acceso remoto de manera metódica, ya que muchos elementos deben funcionar en conjunto para proporcionar el nivel de seguridad que requiere una fuerza laboral remota.

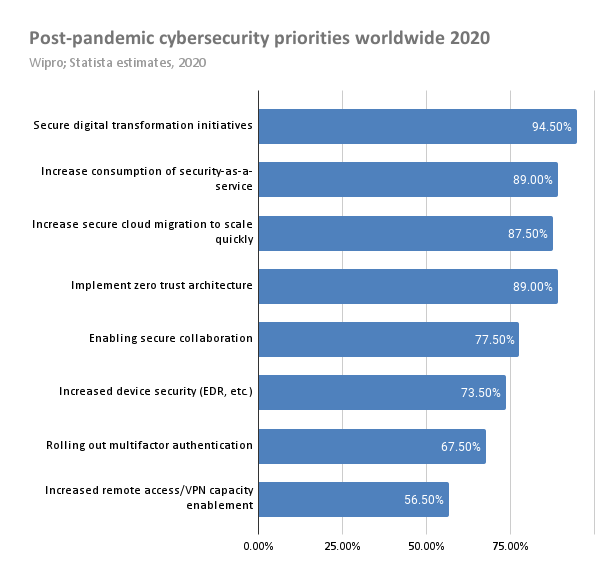

El gráfico del Informe sobre el estado de la ciberseguridad 2020 de Wipro y estimaciones de Statista ilustra cómo los encuestados de un estudio global están priorizando sus acciones para promover una ciberseguridad más sólida tras la aparición de la COVID-19.

La mayoría de las empresas identifican la seguridad en las iniciativas de transformación digital como su principal prioridad. Esto incluye actividades como la participación del personal de seguridad informática en todas las decisiones empresariales clave y la educación de los empleados sobre los riesgos de ciberseguridad. En muchos casos, es necesario un cambio en la cultura corporativa para lograr la transformación digital de una organización.

Otras prioridades incluyen aumentar el uso de la seguridad como servicio y otras ofertas de nube pública para aprovechar las innovadoras soluciones de acceso remoto seguro. La nube es una opción muy atractiva para las empresas más pequeñas que quizás no cuenten con la experiencia en seguridad interna necesaria para implementar un acceso remoto seguro.

La implementación del modelo de seguridad Zero Trust también ocupa un lugar destacado en la lista de prioridades. Este modelo ofrece uno de los mejores métodos de seguridad para el acceso remoto al eliminar el acceso de los empleados a los recursos que no necesitan para su trabajo. Analizaremos más de cerca Zero Trust más adelante en este artículo.

El uso de herramientas de soporte remoto es crucial para resolver este problema con éxito. Las organizaciones pueden mejorar su postura general de seguridad, protegerse contra accesos no deseados y garantizar una gestión segura y eficaz del acceso remoto en entornos profesionales incorporando software de soporte remoto como elemento clave de su enfoque de seguridad.

Las empresas pueden utilizar software de acceso remoto como HelpWire para mejorar y proteger la comunicación entre usuarios remotos y personal remoto, mientras crean conexiones seguras con sistemas remotos.

El objetivo de HelpWire es ofrecer a nuestros usuarios y sus clientes la asistencia remota de escritorio más segura. Utilizamos un sistema de validación confiable en la industria, encriptamos todas las sesiones con AES de 256 bits y TLS de nivel empresarial, y utilizamos centros de datos de AWS para alojar la infraestructura en la nube.

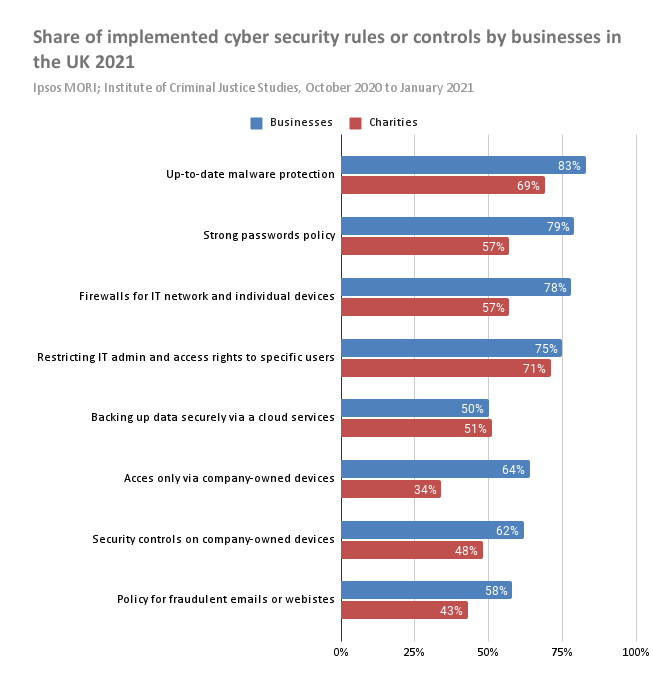

El siguiente gráfico al que nos gustaría llamar su atención muestra el porcentaje de organizaciones que ya cuentan con normas o controles específicos de ciberseguridad implementados. La encuesta fue realizada por Ipsos MORI y el Institute of Criminal Justice Studies en el Reino Unido, y se denomina Cyber Security Breaches Survey 2021. La tabla enumera a las empresas y organizaciones benéficas por separado, y en casi todos los casos, el uso de estos elementos por parte de las empresas supera al de las organizaciones benéficas. Nos centraremos en cómo las empresas están implementando estas normas y controles.

Actualizar la protección contra malware es considerado muy importante por los encuestados, con más del 80% de las empresas realizando esta tarea. La creciente prevalencia del ransomware hace que mantener el malware fuera de los sistemas internos sea una alta prioridad para todas las organizaciones.

El 79% de las empresas están implementando políticas de contraseñas fuertes. Las contraseñas débiles y predeterminadas son responsables de muchos problemas de seguridad en el acceso remoto. Obligar a los empleados a utilizar contraseñas fuertes y a cambiarlas regularmente refuerza la seguridad y promueve el acceso remoto seguro.

Otras medidas adoptadas por la mayoría de los encuestados empresariales incluyen la implementación de cortafuegos a nivel de red que también abordan dispositivos individuales. Muchas empresas están restringiendo las credenciales de nivel administrador a un grupo controlado de empleados, y solo permiten el acceso a través de dispositivos propiedad de la empresa.

Proporcionar acceso remoto seguro para empleados con BYOD

Las empresas que permiten a los empleados seguir el modelo de trae tu propio dispositivo (BYOD) tienen problemas de seguridad de acceso remoto adicionales que no enfrentan las compañías que utilizan equipos propiedad de la empresa. Se pueden utilizar las siguientes técnicas para minimizar los riesgos asociados con los empleados BYOD.

✦ Siempre conéctese a través de una VPN. Es necesaria una autenticación confiable para evitar que contraseñas robadas permitan a los hackers comprometer toda la red desde un solo dispositivo móvil.

✦ Utilizar el Protocolo de Escritorio Remoto de Microsoft (RDP) proporciona conectividad a máquinas o recursos específicos en lugar de a la red en su totalidad. El protocolo está disponible en una variedad de herramientas para la mayoría de las principales plataformas informáticas.

✦ Las soluciones de computación en la nube están diseñadas teniendo en cuenta el acceso remoto seguro. Todas las interacciones con la nube son remotas, por lo que no hay necesidad de agregar soluciones adicionales para proporcionar seguridad en el acceso remoto.

Tomar estas medidas, combinado con la educación de los empleados sobre el uso y mal uso de los dispositivos BYOD, minimizará los problemas de seguridad de acceso remoto.

Los beneficios del modelo de seguridad Zero Trust

El modelo de seguridad Zero Trust requiere que todos los usuarios internos o externos sean autenticados, autorizados y validados continuamente antes de obtener acceso a recursos como aplicaciones y datos. Los siguientes tres principios principales se aplican al modelo Zero Trust.

Conceptos principales de la arquitectura de confianza cero

✦ Verifique explícitamente autenticando y autorizando las solicitudes de acceso basándose en todos los puntos de datos disponibles.

✦ Utilice el acceso con privilegios mínimos para limitar el acceso de los usuarios con acceso justo a tiempo y justo necesario, lo cual protege los datos y promueve la productividad.

✦ Asuma siempre que existe una brecha para intensificar las medidas de seguridad, como el cifrado, y fomentar la detección de amenazas.

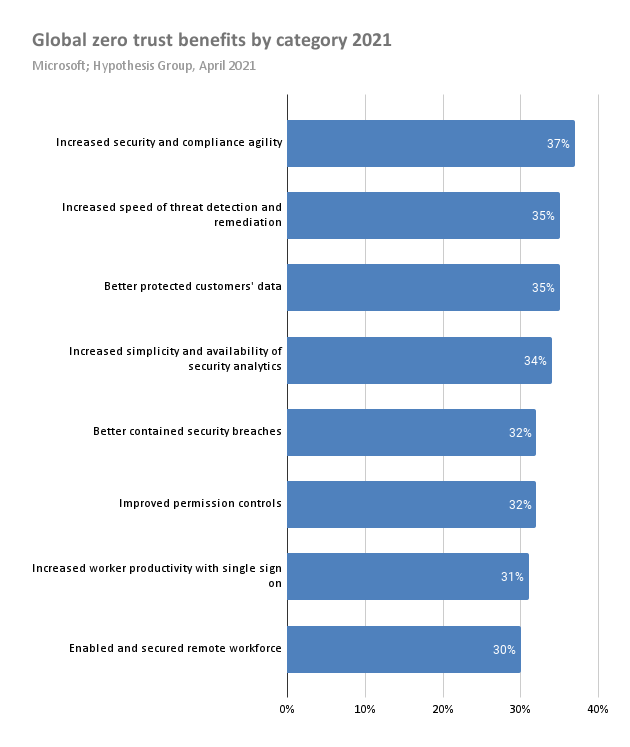

Como se evidencia en el siguiente gráfico basado en el informe de adopción de Zero Trust (página 15), realizado por Hypothesis Group, las organizaciones pueden proteger mejor los datos de los clientes, aumentar la seguridad y agilidad en el cumplimiento, y mejorar la identificación y remediación de amenazas de seguridad al emplear el modelo Zero Trust.

Cuente con HelpWire para soporte remoto confiable

HelpWire utiliza cifrado y autenticación de primer nivel para garantizar conexiones seguras tanto para técnicos como para clientes. Con compatibilidad con Windows, macOS y Linux, ofrece un acceso remoto sin interrupciones para flujos de trabajo de medios, soporte de TI y uso personal. HelpWire admite tanto el acceso bajo demanda como el acceso desatendido — y es completamente gratis.

Las funciones de HelpWire están diseñadas para hacer que las conexiones sean rápidas y sencillas, permitiéndote concentrarte en tu trabajo en lugar de preocuparte por la configuración.

Características clave de seguridad:

- • Transferencia segura de datos: Todas las sesiones están protegidas con WSS, HTTPS, TLS/SSL y cifrado AES-256.

- • Conexiones directas: Se establecen conexiones peer-to-peer para evitar pasar por los servidores cuando es posible.

- • Acceso basado en permisos: Los operadores solo pueden acceder a las estaciones de trabajo de los clientes con consentimiento explícito.

- • Autenticación confiable: Credenciales seguras con la avanzada plataforma de Auth0.

- • Centros de datos seguros: La infraestructura de HelpWire está alojada en AWS para garantizar la seguridad de los datos.

- • Aplicaciones firmadas: Las aplicaciones de HelpWire están firmadas digitalmente por DigiCert para mayor integridad.

Conclusión

Sea cual sea la dirección que tome la pandemia de COVID-19, es seguro decir que el trabajo remoto, en alguna forma, llegó para quedarse. Las empresas pueden aprovechar ventajas como la reducción del tiempo de traslado de los empleados y permitir un mejor equilibrio entre el trabajo y la vida personal para desarrollar una fuerza laboral más satisfecha y motivada. El reto para las organizaciones es descubrir cómo asegurar el acceso remoto de manera que se alinee con sus objetivos comerciales.

Los empleados remotos aumentan la superficie de ataque potencial que una organización debe defender de los ciberataques. Las empresas necesitan abordar las complejidades de los empleados BYOD y los riesgos que estos aportan al negocio. En algunos casos, como en industrias altamente reguladas, puede ser necesario permitir el acceso a los recursos corporativos únicamente mediante dispositivos propiedad de la empresa.

No es una tarea trivial implementar un acceso remoto seguro, pero se puede lograr de manera efectiva con la mentalidad, las herramientas y las políticas adecuadas. Las empresas deben evaluar su posición actual respecto al acceso remoto y realizar los cambios necesarios para que todo siga funcionando sin problemas en la era post-COVID. No modificar las prácticas para permitir que los empleados accedan de forma segura a los sistemas de la empresa de manera remota dejará a los negocios en desventaja competitiva, de la cual quizás no puedan recuperarse.

Preguntas Frecuentes

El acceso remoto seguro es la práctica de garantizar que solo los usuarios autorizados puedan acceder de forma remota a las redes y recursos corporativos. Es un componente esencial de cualquier transición hacia lugares de trabajo remotos y móviles.

Proporcionar acceso remoto a sus empleados puede ser seguro siempre que se sigan los procedimientos y medidas correctas para proteger la conexión y las sesiones remotas. Deben evitarse prácticas inseguras como compartir o usar contraseñas predeterminadas. Todas las solicitudes de acceso remoto deben cumplir con las disposiciones del modelo Zero Trust para garantizar la protección de los recursos de datos corporativos.

El método más seguro de acceso remoto para las empresas requiere una combinación de soluciones técnicas como cifrado, VPNs y protocolos de comunicación como RDP. Con la capacitación adecuada de los empleados y la implementación de Zero Trust para todas las solicitudes de acceso, se puede lograr un acceso remoto seguro.

El concepto de Confianza Cero se define mejor como una política en la que todos los usuarios internos o externos son autenticados, autorizados y validados continuamente antes de obtener acceso a los recursos. A los usuarios solo se les otorgan los permisos requeridos por su rol en una organización. En el modelo de Confianza Cero, siempre se asume que existen filtraciones de datos, lo cual impulsa la adopción de procedimientos de seguridad reforzados.