¿Es seguro Chrome Remote Desktop? Medidas de protección para evitar riesgos de seguridad en CRD

- HelpWire

- →

- Blog

- →

- Descripción general de Chrome Remote Desktop

- →

- Cómo usar Chrome Desktop

- →

- Riesgos de seguridad de Chrome Remote Desktop

Todo software de escritorio remoto conlleva algunos riesgos de seguridad. En general, Chrome Remote Desktop es una solución segura. Protege tus datos utilizando conexiones SSL seguras al establecer una sesión remota y emplea cifrado AES para evitar que usuarios no autorizados vean tu información. Sin embargo, existen algunos riesgos de seguridad específicos de Chrome Remote Desktop que son especialmente importantes cuando la herramienta se utiliza en un entorno empresarial.

El siguiente artículo analiza algunos problemas de seguridad de Chrome Remote Desktop. También recomendamos métodos para hacer la herramienta más segura y proteger mejor tus sistemas y datos.

Preocupaciones de privacidad

Al evaluar cuán seguro es Chrome Remote Desktop, la privacidad viene inmediatamente a la mente. Al establecer una sesión remota, la computadora de destino debe estar encendida y desbloqueada. Esto brinda a otros usuarios acceso a la máquina sin necesidad de iniciar sesión o ingresar ninguna credencial. Cualquier persona sentada en la consola puede encender la pantalla y observar las actividades realizadas por la sesión remota. También pueden acceder a las aplicaciones e información almacenadas en la computadora de escritorio.

Solución: Activar el modo Cortina

El modo cortina impide que una persona observe una sesión remota viendo la actividad en la máquina de escritorio. Para habilitar el modo cortina, los usuarios deben actualizar las claves del registro de Windows o realizar cambios de configuración en macOS.

Activar el modo cortina en sistemas Windows

Opción 1: Utilice el siguiente procedimiento en dispositivos Windows que ejecuten la versión Professional, Enterprise, Ultimate o Server del sistema operativo.

Después de iniciar sesión como administrador, utilice Regedit para establecer las siguientes claves de registro:

- • HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\RemoteAccess

HostRequireCurtain en 1. - • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections en 0.

- • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\UserAuthentication en 0.

Los sistemas Windows 10 necesitan abordar una clave de registro adicional:

- • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\SecurityLayer en 1.

Todos los pasos anteriores deben completarse para habilitar el modo Cortina. Si omite un paso, su sesión puede terminar, obligándolo a repetir las actualizaciones del registro.

Opción 2: Otra opción con equipos Windows es ejecutar los siguientes comandos largos y extensos desde una ventana de línea de comandos elevada. Estos comandos concatenados establecen los valores del registro y fuerzan su efecto inmediato.

reg add HKLM\Software\Policies\Google\Chrome /v RemoteAccessHostRequireCurtain /d 1 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /d 0 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /d 1 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /d 0 /t REG_DWORD /f && net stop chromoting && net start chromoting

Pasos para habilitar el modo cortina en Mac:

Abre una ventana de Terminal utilizando una ID con permisos administrativos.

Establece el valor predeterminado de RemoteAccessHostRequireCurtain en true ejecutando el comando defaults para el usuario actual y root.

- •

defaults write com.google.Chrome RemoteAccessHostRequireCurtain -boolean true - •

sudo defaults write com.google.Chrome RemoteAccessHostRequireCurtain -boolean true

Para restaurar RemoteAccessHostRequireCurtain, elimina la clave de los defaults para el usuario actual y root:

- •

defaults delete com.google.Chrome RemoteAccessHostRequireCurtain - •

sudo defaults delete com.google.Chrome RemoteAccessHostRequireCurtain

Credenciales potencialmente débiles

Decidir si Chrome Remote Desktop es seguro depende de la complejidad y seguridad de las credenciales utilizadas para establecer la sesión. Un hacker puede utilizar una conexión de Chrome Remote Desktop para acceder a la infraestructura de su empresa, desde donde puede lanzar ransomware, monitorear actividades y robar datos.

Por defecto, una sesión estándar de Chrome Remote Desktop está protegida por la contraseña de la cuenta de Google de un individuo. Los actores de amenazas utilizan tácticas como ataques de intermediario (man-in-the-middle), ataques de fuerza bruta y correos electrónicos de phishing para obtener credenciales con las que comprometer sesiones de Chrome Remote Desktop.

Algunas herramientas de acceso remoto como TeamViewer, que están diseñadas para uso empresarial, pueden generar una cadena única de caracteres que se utiliza para una sola sesión remota. Chrome no cuenta con esta función, pero existen algunos pasos que puede seguir para minimizar esta vulnerabilidad de seguridad en Chrome Remote Desktop.

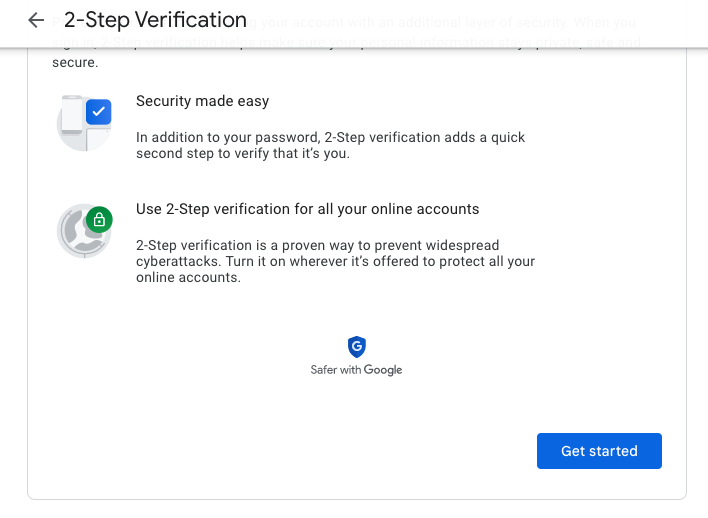

Solución 1: Protege la cuenta de Google con una contraseña fuerte y la Verificación en dos pasos

Usar una contraseña segura y la autenticación en dos pasos es una buena idea que ofrece protección adicional para tu cuenta de Google y, por extensión, para tus sesiones de Chrome Remote Desktop. Una contraseña segura tiene al menos 12 caracteres y no es fácilmente adivinada por posibles atacantes. No debes compartir la contraseña con nadie y deberías cambiarla regularmente, especialmente si crees que ha sido comprometida.

Además de configurar una contraseña segura, habilita la verificación en dos pasos para tus cuentas de Google con el siguiente procedimiento.

-

Abre el navegador Chrome.

-

Navegue a la Verificación en 2 pasos.

-

Haz clic en Comenzar en la ventana emergente y sigue las indicaciones para activar la verificación en dos pasos.

La combinación de una contraseña segura y la verificación en dos pasos mejora la seguridad de tu cuenta de Google y las sesiones de escritorio remoto.

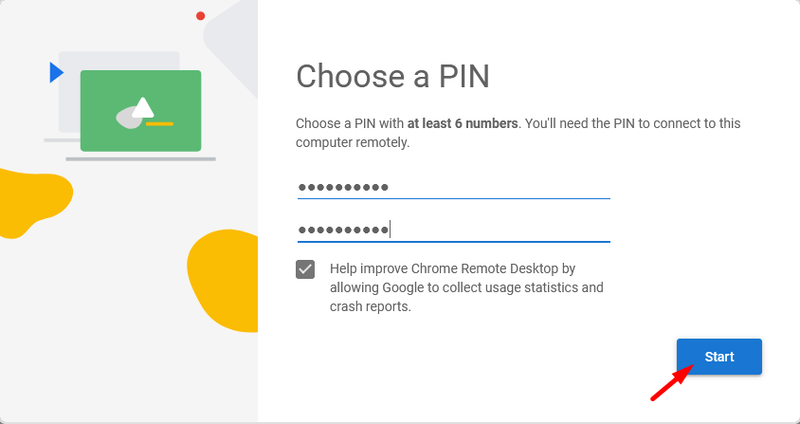

Solución 2: Establece un PIN largo y complejo

Necesitas definir un código PIN al configurar Chrome Remote Desktop. Google requiere que selecciones un PIN de al menos seis dígitos. Establecer un PIN más largo mejora la seguridad al hacerlo menos vulnerable a ataques por parte de actores malintencionados. Si ya has establecido un PIN para Chrome Remote Desktop, puedes editarlo en la sección de Dispositivo Remoto de la interfaz.

Vulnerabilidad de WiFi pública

Usar tu propio dispositivo para el trabajo o redes WiFi públicas expone una conexión de Chrome Remote Desktop a múltiples tipos de ataques. Normalmente, te conectarás a través de un puerto de firewall abierto, lo cual es una vulnerabilidad potencial que los hackers pueden explotar. Al identificar el puerto que estás utilizando para la conexión de escritorio remoto, los hackers tienen la información que necesitan para lanzar un ataque.

Solución: Usa VPN y software antivirus

Puede seguir estos dos pasos para minimizar esta vulnerabilidad y asegurarse de que la conexión de Chrome Remote Desktop sea segura:

-

Implemente una red privada virtual (VPN) en el dispositivo que utiliza para establecer su sesión de Chrome Remote Desktop. Una VPN emplea tecnología de cifrado y tunelización que crea una conexión segura entre su máquina y la red. La única forma segura de usar WiFi público para actividades sensibles es con una VPN.

-

Implemente software de malware y antivirus actualizado en su dispositivo y revise regularmente los registros del sistema para detectar actividades sospechosas.

Los usuarios empresariales siempre deben usar una VPN para el trabajo remoto antes de establecer una conexión de Chrome Remote Desktop a los recursos de la empresa.

Problemas de Firewall y Compatibilidad

Muchos usuarios implementan cortafuegos de terceros para proporcionar protección a sus redes y puntos finales. Un cortafuegos correctamente configurado controla el tráfico de red entrante y saliente para mantener su dispositivo seguro y asegura que no se realice ninguna exfiltración de datos no autorizada.

Desafortunadamente, Chrome Remote Desktop tiene problemas conocidos con muchas soluciones de cortafuegos populares. Las soluciones de Escritorio Remoto más orientadas a usuarios empresariales generalmente son más compatibles con los cortafuegos.

Solución: Habilite NLA y cree excepciones en el firewall

Si te encuentras con un firewall que afecta tu capacidad para conectarte con Chrome Remote Desktop, puedes habilitar la Autenticación a Nivel de Red (NLA). Este parámetro se puede acceder a través de las Propiedades de Conexión de Escritorio Remoto.

Puedes mantener tu firewall operativo mientras usas Chrome Remote Desktop creando una excepción que permita establecer la conexión. Esto protege tu computadora permitiéndote acceder a ella a través de tu sesión de Chrome Remote Desktop.

Software de soporte remoto seguro

Cámbiate a HelpWire, una alternativa más segura a Chrome Remote Desktop y evita posibles riesgos de seguridad. HelpWire utiliza Auth0, un proveedor de autenticación confiable de terceros, para garantizar inicios de sesión seguros. Todos los datos y conexiones están protegidos por cifrado AES de 256 bits y protocolos TLS/SSL.

La plataforma crea conexiones directas peer-to-peer entre el Operador y el Cliente remoto, evitando los servidores siempre que sea posible. Si no está disponible una conexión directa, se utilizan servidores de AWS estrictamente para enrutar los datos, asegurando que permanezcan cifrados de extremo a extremo y anonimizados.

HelpWire ofrece acceso remoto confiable, seguro, sencillo y rentable, ideal para uso profesional y personal.

-

Compatibilidad multiplataformaFunciona en Windows, macOS y Linux.

-

Sin costes adicionalesAcceso remoto sin tarifas adicionales.

-

Fácil configuraciónNo se requieren configuraciones de servidor complejas.

-

Acceso desatendidoConéctate de forma segura en cualquier momento.