Comment sécuriser l’accès à distance à un réseau d’entreprise

La pandémie de COVID-19 a été responsable de nombreux changements dans tous les aspects de la société. Les gens ont dû s’adapter à une nouvelle façon de vivre afin de se protéger et de freiner la propagation de la maladie.

Une conséquence directe dans le monde des affaires est l’augmentation du nombre d’employés travaillant à distance. Cette augmentation a rendu essentiel pour les entreprises de fournir un accès sécurisé à distance à leurs réseaux internes afin d’assurer un processus de travail fluide et ininterrompu, tout en protégeant l’ensemble des ressources de l’entreprise.

L'importance d'un accès à distance sécurisé

Une main-d’œuvre à distance présente de nouvelles menaces en matière de cybersécurité, diverses, qui doivent être traitées afin de protéger les données sensibles et les ressources de l’entreprise. Des défis difficiles doivent être relevés pour assurer une sécurité d’accès à distance robuste. Les obstacles suivants compliquent la mise en place d’un système de sécurité d’accès à distance.

Raisons pour lesquelles les entreprises doivent protéger leur réseau lors de l'accès à distance

✦ Les travailleurs à distance doivent utiliser une connexion Internet publique pour communiquer avec les systèmes de l’entreprise. Des acteurs non autorisés ayant accès à des protocoles de transfert non protégés peuvent voler des données précieuses et sensibles.

✦ Les travailleurs à distance et leurs machines peuvent être plus sujets aux attaques de phishing que les personnes travaillant dans un bureau traditionnel. C’est particulièrement vrai s’ils utilisent des appareils personnels ou des ordinateurs qui peuvent ne pas être suffisamment sécurisés. Les employés peuvent partager l’appareil avec d’autres membres de la famille ou l’utiliser à des fins personnelles et cliquer par inadvertance sur une tentative de phishing qui ne passerait pas à travers les pare-feu de l’entreprise ou les applications de filtrage des e-mails.

✦ Les travailleurs à distance ont besoin d’un nouvel ensemble d’outils pour reproduire les fonctionnalités du bureau. Cela soulève davantage de problèmes de sécurité liés à l’accès à distance, car chaque application élargit la surface d’attaque pour les cyberattaques et peut introduire de nouvelles vulnérabilités.

Les organisations qui abandonnent le modèle de bureau centralisé doivent s’assurer que les connexions d’accès à distance sont sécurisées. L’incapacité à fournir le niveau de sécurité requis est une invitation pour les hackers à s’introduire dans les systèmes de l’entreprise avec des intentions malveillantes, telles que le lancement de logiciels malveillants ou l’initiation d’une violation de données.

Avant que les organisations puissent déterminer comment sécuriser l’accès à distance, elles doivent comprendre les risques potentiels pour l’entreprise. Voici quelques-uns des problèmes de sécurité d’accès à distance les plus courants auxquels les entreprises doivent faire face.

Principaux problèmes que les entreprises doivent résoudre en matière d'accès à distance pour leurs employés

✦ Les appareils à distance sont une nécessité pour les travailleurs à distance. Dans certains cas, les organisations fournissent à leurs employés le matériel dont ils ont besoin pour accomplir leurs tâches. D’autres entreprises choisissent de permettre aux travailleurs d’utiliser le modèle apportez votre propre appareil (BYOD). Cela complique les efforts de l’équipe informatique pour gérer les appareils, et les utilisateurs peuvent s’opposer à certains des logiciels de sécurité que leur entreprise souhaite installer.

✦ Des politiques d’accès à distance et des règles de pare-feu obsolètes ou trop permissives représentent une menace substantielle pour les ressources de données de l’entreprise. Les réseaux privés virtuels (VPN) auparavant utilisés par des techniciens qualifiés et autorisés peuvent désormais être ouverts à l’ensemble de la population des travailleurs à distance. Une connexion VPN compromise peut permettre à des intrus d’accéder à toutes les ressources du réseau, et pas seulement à celles utilisées par l’employé victime.

✦ La surveillance de l’activité à distance peut être difficile et contribue à un manque de visibilité pour les équipes réseau et sécurité. Sans une visibilité adéquate sur l’activité du système, les équipes ne peuvent pas effectuer des actions telles que la prévention des attaques de logiciels malveillants ou la détection de menaces avancées.

✦ De mauvaises pratiques de gestion des mots de passe, telles que la réutilisation des mots de passe ou le mélange des identifiants personnels et professionnels, peuvent entraîner la compromission des systèmes personnels et d’entreprise.

Comment les entreprises relèvent le défi de l'accès à distance sécurisé

La mise en place d’un système de sécurité tenant compte de l’accès à distance présente des défis considérables pour les organisations et leurs employés. Les entreprises doivent aborder l’amélioration de la sécurité de l’accès à distance de manière méthodique, car de nombreux éléments doivent fonctionner ensemble pour fournir le niveau de sécurité requis par une main-d’œuvre à distance.

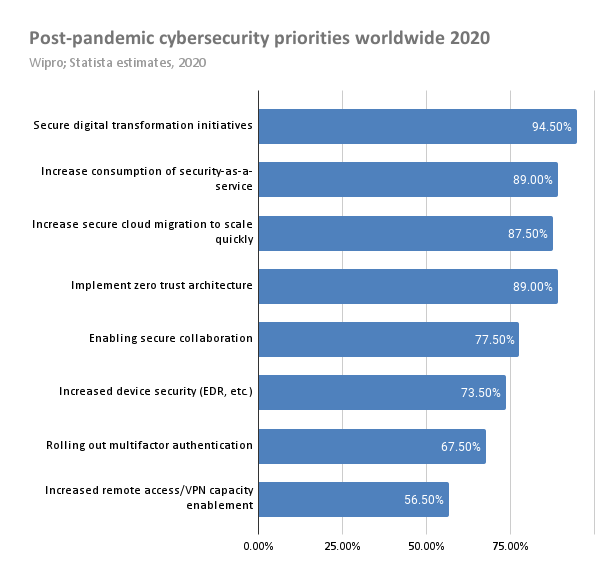

Le graphique tiré du rapport sur l’état de la cybersécurité 2020 de Wipro et des estimations de Statista illustre comment les répondants à une enquête mondiale priorisent leurs actions pour promouvoir une cybersécurité renforcée après l’apparition du COVID-19.

La majorité des entreprises considèrent la sécurisation des initiatives de transformation numérique comme leur priorité absolue. Cela inclut des activités telles que l’implication du personnel de sécurité informatique dans toutes les décisions commerciales clés et la sensibilisation des employés aux risques liés à la cybersécurité. Dans de nombreux cas, un changement de culture d’entreprise est nécessaire pour mener à bien la transformation numérique d’une organisation.

D’autres priorités incluent l’augmentation de l’utilisation du security-as-a-service et d’autres offres de cloud public afin de tirer parti de solutions innovantes d’accès à distance sécurisé. Le cloud est une option très attrayante pour les petites entreprises qui n’ont pas nécessairement l’expertise interne requise pour déployer un accès à distance sécurisé.

La mise en œuvre du modèle de sécurité Zero Trust figure également parmi les priorités. Ce modèle offre l’une des meilleures méthodes de sécurité pour l’accès à distance en éliminant l’accès des employés aux ressources dont ils n’ont pas besoin pour leur travail. Nous examinerons plus en détail Zero Trust plus loin dans cet article.

L’utilisation d’outils d’assistance à distance est cruciale pour résoudre ce problème avec succès. Les organisations peuvent améliorer leur posture de sécurité générale, se protéger contre les accès non autorisés et garantir la gestion sûre et efficace de l’accès à distance dans les environnements professionnels en intégrant un logiciel d’assistance à distance comme élément clé de leur approche sécuritaire.

Les entreprises peuvent utiliser des logiciels d’accès à distance comme HelpWire pour améliorer et sécuriser la communication entre les utilisateurs distants et le personnel distant tout en créant des connexions sécurisées avec les systèmes à distance.

L’objectif d’HelpWire est d’offrir à nos utilisateurs et à leurs clients l’assistance bureau à distance la plus sécurisée qui soit. Nous utilisons un système de validation reconnu dans le secteur, chiffrons toutes les sessions avec AES 256 bits et TLS de niveau entreprise, et utilisons les centres de données AWS pour héberger l’infrastructure cloud.

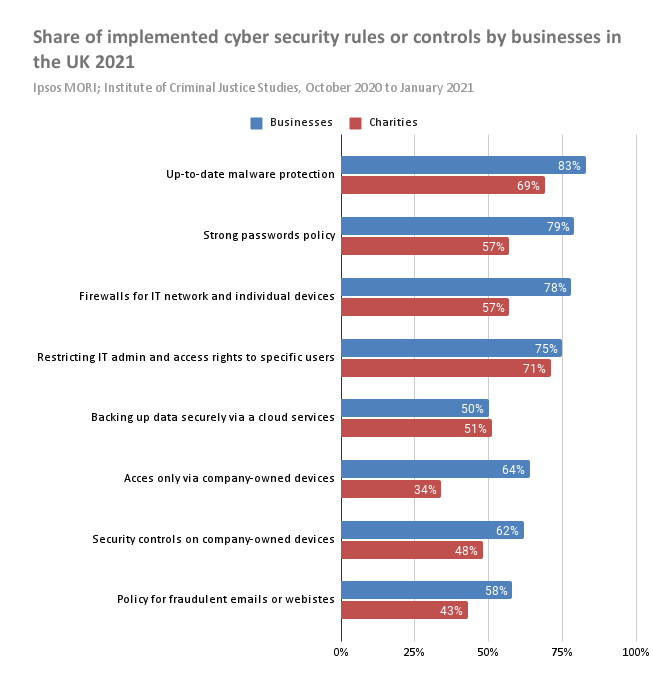

Le graphique suivant attire notre attention sur le pourcentage d’organisations ayant déjà mis en place des règles ou des contrôles spécifiques en matière de cybersécurité. L’enquête a été réalisée par Ipsos MORI et l’Institut d’études de justice pénale du Royaume-Uni. Elle s’intitule Cyber Security Breaches Survey 2021. Le tableau présente séparément les entreprises et les associations caritatives. Dans presque tous les cas, les entreprises ont mis en œuvre ces outils davantage que les organisations caritatives. Nous allons nous concentrer sur la manière dont les entreprises appliquent ces règles et contrôles.

La mise à jour de la protection contre les logiciels malveillants est considérée comme très importante par les répondants, plus de 80 % des entreprises accomplissant cette tâche. La prévalence accrue des ransomwares fait de la prévention des logiciels malveillants dans les systèmes internes une priorité majeure pour toutes les organisations.

Des politiques de mots de passe robustes sont mises en œuvre par 79 % des entreprises. Les mots de passe faibles et par défaut sont responsables de nombreux problèmes de sécurité liés à l’accès à distance. Obliger les employés à utiliser des mots de passe forts et à les changer régulièrement renforce la sécurité et favorise un accès sécurisé à distance.

D’autres mesures prises par la majorité des entreprises interrogées incluent la mise en place de pare-feux à l’échelle du réseau qui couvrent également les appareils individuels. De nombreuses entreprises restreignent les identifiants de niveau administrateur à un groupe contrôlé d’employés et n’autorisent l’accès qu’au moyen d’appareils appartenant à l’entreprise.

Fournir un accès distant sécurisé pour les employés BYOD

Les entreprises qui permettent à leurs employés d’adopter le modèle bring your own device (BYOD) sont confrontées à des problèmes de sécurité d’accès à distance supplémentaires, que les entreprises utilisant des équipements détenus par l’entreprise ne rencontrent pas. Les techniques suivantes peuvent être utilisées pour minimiser les risques associés aux employés BYOD.

✦ Connectez-vous toujours via un VPN. Une authentification fiable est nécessaire pour empêcher que des mots de passe volés permettent à des pirates de compromettre l’ensemble du réseau à partir d’un seul appareil mobile.

✦ Utiliser le protocole Remote Desktop de Microsoft (RDP) permet de se connecter à des machines ou ressources spécifiques plutôt qu’à l’ensemble du réseau. Ce protocole est disponible dans une variété d’outils pour la plupart des principales plateformes informatiques.

✦ Les solutions de cloud computing sont conçues avec une sécurité d’accès à distance intégrée. Toutes les interactions avec le cloud sont distantes, il n’est donc pas nécessaire d’ajouter des solutions supplémentaires pour assurer la sécurité de l’accès à distance.

Prendre ces mesures, combinées à la sensibilisation des employés sur l’utilisation et la mauvaise utilisation des appareils BYOD, permettra de minimiser les problèmes de sécurité liés à l’accès à distance.

Les avantages du modèle de sécurité Zero Trust

Le modèle de sécurité Zero Trust exige que tous les utilisateurs internes ou externes soient authentifiés, autorisés et validés en continu avant d’accéder aux ressources telles que les applications et les données. Les trois principes principaux suivants s’appliquent au modèle Zero Trust.

Principaux concepts de l’architecture Zero Trust

✦ Vérifiez explicitement en authentifiant et en autorisant les demandes d’accès sur la base de tous les points de données disponibles.

✦ Utilisez un accès au moindre privilège pour limiter l’accès des utilisateurs grâce à l’accès juste-à-temps et juste-suffisant, ce qui protège les données et favorise la productivité.

✦ Supposez toujours une violation afin d’intensifier les mesures de sécurité telles que le chiffrement et encourager la détection des menaces.

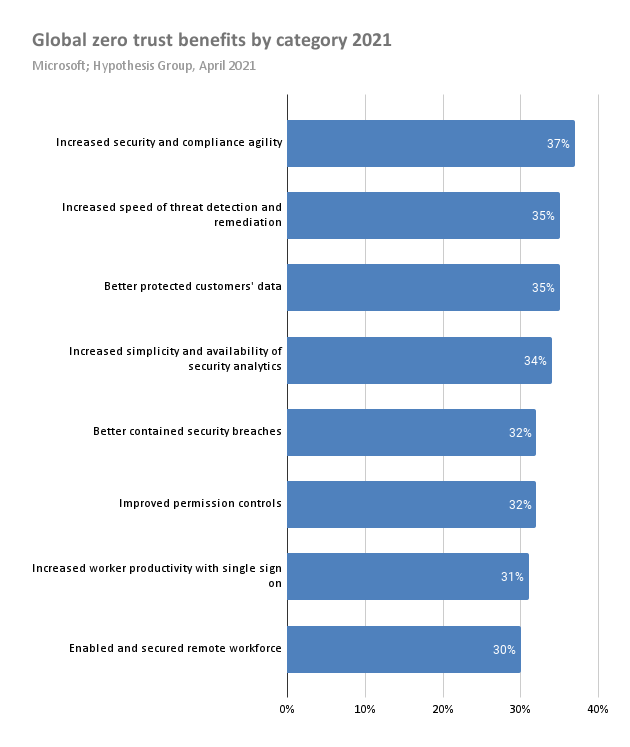

Comme le montre le graphique suivant, basé sur le rapport sur l’adoption du Zero Trust (page 15) de Hypothesis Group, les organisations sont mieux à même de protéger les données des clients, d’accroître l’agilité en matière de sécurité et de conformité, et d’améliorer l’identification et la remédiation des menaces de sécurité lorsqu’elles appliquent le modèle Zero Trust.

Comptez sur HelpWire pour une assistance à distance fiable

HelpWire utilise des méthodes de chiffrement et d’authentification de premier ordre pour garantir des connexions sécurisées aussi bien pour les techniciens que pour les clients. Compatible avec Windows, macOS et Linux, il offre un accès à distance fluide pour les médias, le support informatique et un usage personnel. HelpWire prend en charge l’accès à la demande ainsi que l’accès non surveillé — et c’est entièrement gratuit.

Les fonctionnalités de HelpWire sont conçues pour rendre les connexions rapides et faciles, vous permettant ainsi de vous concentrer sur votre travail plutôt que sur la configuration.

Principales fonctionnalités de sécurité :

- • Transfert de données sécurisé : Toutes les sessions sont protégées par le WSS, HTTPS, TLS/SSL et un chiffrement AES-256.

- • Connexions directes : Les connexions peer-to-peer sont établies afin de contourner les serveurs lorsque cela est possible.

- • Accès basé sur l’autorisation : Les opérateurs ne peuvent accéder aux postes clients qu’avec le consentement explicite.

- • Authentification fiable : Identifiants sécurisés grâce à la plateforme avancée d’Auth0.

- • Centres de données sécurisés : L’infrastructure de HelpWire est hébergée sur AWS afin de garantir la sécurité des données.

- • Applications signées : Les applications HelpWire sont signées numériquement par DigiCert pour garantir leur intégrité.

Conclusion

Quelle que soit la direction que prendra la pandémie de COVID-19, il est fort probable que le travail à distance sous une forme ou une autre soit là pour rester. Les entreprises peuvent tirer parti de la réduction du temps de trajet des employés et d’un meilleur équilibre entre vie professionnelle et vie privée pour développer une main-d’œuvre plus satisfaite et motivée. Le défi pour les organisations est de comprendre comment sécuriser l’accès à distance afin de l’aligner sur leurs objectifs commerciaux.

Les employés en télétravail augmentent la surface d’attaque potentielle que l’organisation doit défendre contre les cyberattaques. Les entreprises doivent s’attaquer à la complexité des employés BYOD et aux risques qu’ils apportent à l’entreprise. Dans certains cas, comme dans les industries fortement réglementées, il peut être nécessaire d’autoriser l’accès aux ressources de l’entreprise uniquement avec des appareils appartenant à l’entreprise.

Mettre en place un accès sécurisé à distance n’est pas une mince affaire, mais cela peut être fait efficacement avec le bon état d’esprit, les bons outils et les bonnes politiques. Les entreprises doivent évaluer leur position actuelle concernant l’accès à distance et apporter les modifications nécessaires pour que tout fonctionne correctement à l’ère post-COVID. Ne pas modifier les pratiques pour permettre aux employés d’accéder en toute sécurité aux systèmes de l’entreprise à distance placera les entreprises en position de désavantage concurrentiel dont elles pourraient ne pas se remettre.

Questions fréquemment posées

L’accès à distance sécurisé consiste à garantir que seuls les utilisateurs autorisés peuvent accéder à distance aux réseaux et ressources de l’entreprise. Il s’agit d’un élément essentiel de toute transition vers des environnements de travail à distance et mobiles.

Fournir un accès à distance à vos employés peut être sécurisé tant que les bonnes procédures et mesures sont prises pour protéger la connexion et les sessions à distance. Les pratiques dangereuses telles que le partage ou l’utilisation de mots de passe par défaut doivent être évitées. Toutes les demandes d’accès à distance doivent satisfaire aux dispositions du modèle Zero Trust afin de garantir la protection des ressources de données de l’entreprise.

La méthode la plus sécurisée d’accès à distance pour les entreprises nécessite une combinaison de solutions techniques telles que le chiffrement, les VPN et des protocoles de communication comme le RDP. Avec une formation appropriée des employés et la mise en œuvre du Zero Trust pour toutes les demandes d’accès, un accès à distance sécurisé peut être atteint.

Le concept de Zero Trust est mieux défini comme une politique selon laquelle tous les utilisateurs, internes ou externes, sont continuellement authentifiés, autorisés et validés avant d’obtenir l’accès aux ressources. Les utilisateurs ne reçoivent que les permissions requises par leur rôle au sein de l’organisation. Les violations de données sont toujours considérées comme probables dans le modèle Zero Trust, ce qui pousse à l’adoption de procédures de sécurité renforcées.