Como Proteger o Acesso Remoto a uma Rede Corporativa

A pandemia de COVID-19 foi responsável por mudanças extensas em todos os aspectos da sociedade. As pessoas tiveram que se adaptar a uma nova forma de viver enquanto tentam manter-se seguras e conter a propagação da doença.

Uma resposta direta do mundo dos negócios é o aumento do número de funcionários trabalhando remotamente. Esse aumento tornou vital para as empresas oferecerem acesso remoto seguro às suas redes internas para garantir um processo de trabalho contínuo e ininterrupto, mantendo todos os recursos corporativos protegidos.

A Importância do Acesso Remoto Seguro

Uma força de trabalho remota apresenta novas e diversas ameaças à cibersegurança que precisam ser enfrentadas para proteger dados sensíveis e recursos empresariais. Desafios difíceis precisam ser solucionados para oferecer uma segurança robusta de acesso remoto. Os seguintes obstáculos complicam a implementação de um sistema de segurança de acesso remoto.

Razões Pelas Quais as Empresas Precisam Proteger Sua Rede Durante o Acesso Remoto

✦ Os trabalhadores remotos precisam usar uma conexão pública com a Internet para se comunicar com os sistemas corporativos. Atores não autorizados com acesso a protocolos de transferência desprotegidos podem roubar dados valiosos e sensíveis.

✦ Trabalhadores remotos e suas máquinas podem ser mais propensos a ataques de phishing do que indivíduos que trabalham em um escritório tradicional. Isso é especialmente verdadeiro se estiverem usando dispositivos pessoais ou computadores que podem não estar devidamente protegidos. Os funcionários podem compartilhar o dispositivo com outros membros da família ou usá-lo para fins pessoais e, inadvertidamente, clicar em uma isca de phishing que não passaria pelos firewalls corporativos ou aplicativos de filtragem de e-mail.

✦ Um novo conjunto de ferramentas é necessário para que trabalhadores remotos possam replicar a funcionalidade de estar no escritório. Isso traz mais questões de segurança de acesso remoto, já que cada aplicação amplia a superfície para ataques cibernéticos e pode introduzir novas vulnerabilidades.

Organizações que estão se afastando do modelo centralizado de escritório precisam garantir que as conexões de acesso remoto sejam seguras. A incapacidade de fornecer o nível de segurança exigido é um convite para hackers invadirem os sistemas da empresa com intenções maliciosas, como lançar malwares ou iniciar uma violação de dados.

Antes que as organizações possam determinar como proteger o acesso remoto, elas precisam compreender os riscos potenciais para o negócio. A seguir estão alguns dos problemas de segurança de acesso remoto mais comuns que as empresas precisam enfrentar.

Principais Questões que as Empresas Precisam Abordar em relação ao Acesso Remoto para seus Funcionários

✦ Dispositivos remotos são uma necessidade para trabalhadores remotos. Em alguns casos, as organizações estão fornecendo aos seus funcionários o hardware necessário para realizarem seu trabalho. Outras empresas estão optando por permitir que os funcionários usem o modelo de traga seu próprio dispositivo (BYOD). Isso complica os esforços da equipe de TI para gerenciar os dispositivos e os usuários podem se opor a alguns dos softwares de segurança que a empresa deseja instalar.

✦ Políticas de acesso remoto e regras de firewall desatualizadas ou excessivamente permissivas representam uma ameaça substancial aos recursos de dados corporativos. Redes virtuais privadas (VPNs) anteriormente usadas por técnicos qualificados e autorizados agora podem estar abertas à população geral de trabalhadores remotos. Uma conexão VPN comprometida pode permitir que invasores acessem todos os recursos da rede, e não apenas aqueles usados pelo funcionário vítima.

✦ Monitorar a atividade remota pode ser difícil e contribui para a falta de visibilidade pelas equipes de rede e segurança. Sem visibilidade adequada das atividades do sistema, as equipes não conseguem realizar atividades como prevenir ataques de malware ou detectar ameaças avançadas.

✦ Práticas inadequadas de senhas, como reutilização de senhas ou mistura de credenciais pessoais e profissionais, podem resultar na violação de sistemas pessoais e corporativos.

Como as Empresas Estão Lidando com o Desafio do Acesso Remoto Seguro

Implementar um sistema de segurança com considerações de acesso remoto apresenta desafios substanciais para as organizações e seus funcionários. As empresas devem abordar a tarefa de aprimorar a segurança do acesso remoto de forma metódica, pois muitos fatores precisam funcionar em conjunto para fornecer o nível de segurança exigido por uma força de trabalho remota.

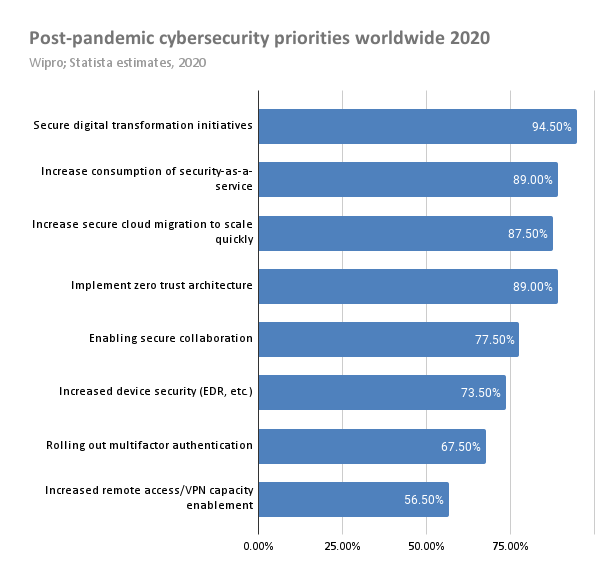

O gráfico do Relatório do Estado da Cibersegurança 2020 da Wipro e estimativas da Statista ilustra como os entrevistados de uma pesquisa global estão priorizando suas ações para promover uma cibersegurança mais forte após o surgimento da COVID-19.

A maioria das empresas identifica a segurança das iniciativas de transformação digital como sua principal prioridade. Isso inclui atividades como envolver profissionais de segurança de TI em todas as decisões empresariais importantes e educar os funcionários sobre riscos de cibersegurança. Em muitos casos, é necessário uma mudança na cultura corporativa para que a transformação digital de uma organização seja realizada.

Outras prioridades incluem o aumento do uso de segurança como serviço e outras ofertas de nuvem pública para aproveitar soluções inovadoras de acesso remoto seguro. A nuvem é uma opção muito atraente para empresas menores que talvez não disponham da expertise interna necessária para implantar acesso remoto seguro.

A implementação do modelo de segurança Zero Trust também está entre as maiores prioridades. Esse modelo oferece um dos melhores métodos de segurança para acesso remoto ao eliminar o acesso dos funcionários a recursos que eles não precisam para seus trabalhos. Vamos analisar mais de perto o Zero Trust mais adiante neste artigo.

O uso de ferramentas de suporte remoto é crucial para resolver esse problema com sucesso. As organizações podem aprimorar sua postura geral de segurança, proteger contra acessos indesejados e garantir uma gestão segura e eficaz do acesso remoto em ambientes profissionais ao incorporar o software de suporte remoto como elemento chave de sua abordagem de segurança.

As empresas podem utilizar software de acesso remoto como o HelpWire para melhorar e proteger a comunicação entre usuários remotos e equipes remotas enquanto criam conexões seguras com sistemas remotos.

O objetivo do HelpWire é proporcionar aos nossos usuários e seus clientes a assistência remota de desktop mais segura possível. Utilizamos um sistema de validação confiável pelo setor, criptografamos todas as sessões com AES de 256 bits e TLS em nível corporativo, além de usar data centers da AWS para hospedar a infraestrutura em nuvem.

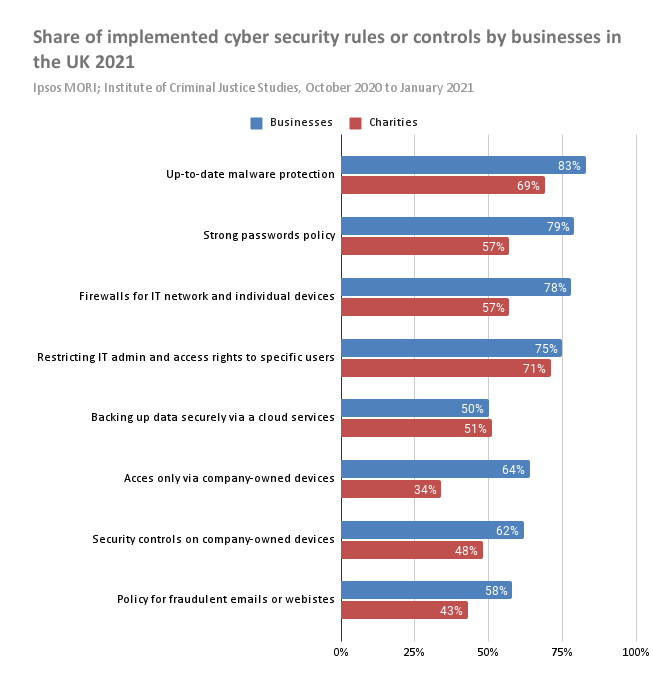

O próximo gráfico ao qual gostaríamos de chamar sua atenção exibe a porcentagem de organizações que já possuem regras ou controles específicos de cibersegurança implementados. A pesquisa foi realizada pela Ipsos MORI e pelo Institute of Criminal Justice Studies do Reino Unido, e foi intitulada Cyber Security Breaches Survey 2021. A tabela lista empresas e instituições de caridade separadamente e, em quase todas as situações, o uso desses itens pelas empresas supera o das organizações de caridade. Vamos nos concentrar em como as empresas estão implementando essas regras e controles.

A atualização da proteção contra malware é considerada muito importante pelos entrevistados, com mais de 80% das empresas realizando essa tarefa. O aumento da prevalência de ransomware faz com que manter o malware fora dos sistemas internos seja uma prioridade elevada para todas as organizações.

Políticas de senhas fortes estão sendo implementadas por 79% das empresas. Senhas fracas e padrões são responsáveis por muitos problemas de segurança no acesso remoto. Obrigar os funcionários a usarem senhas fortes e a trocá-las regularmente reforça a segurança e promove o acesso remoto seguro.

Outras medidas adotadas pela maioria dos respondentes empresariais incluem a implementação de firewalls em toda a rede, que também abrangem dispositivos individuais. Muitas empresas estão restringindo as credenciais de nível de administrador a um grupo controlado de funcionários e permitindo o acesso apenas por meio de dispositivos pertencentes à empresa.

Fornecendo acesso remoto seguro para funcionários com BYOD

Empresas que permitem que os funcionários sigam o modelo traga seu próprio dispositivo (BYOD) enfrentam questões adicionais de segurança de acesso remoto que não são enfrentadas por companhias que utilizam equipamentos corporativos. As seguintes técnicas podem ser usadas para minimizar os riscos associados a funcionários BYOD.

✦ Sempre conecte-se através de uma VPN. Autenticação confiável é necessária para impedir que senhas roubadas permitam que hackers comprometam toda a rede a partir de um único dispositivo móvel.

✦ Utilizar o Protocolo de Área de Trabalho Remota da Microsoft (RDP) fornece conectividade a máquinas ou recursos específicos ao invés da rede como um todo. O protocolo está disponível em uma variedade de ferramentas para a maioria das principais plataformas de computação.

✦ Soluções de computação em nuvem são desenvolvidas com acesso remoto seguro em mente. Todas as interações com a nuvem são remotas, então não há necessidade de adicionar soluções extras para garantir a segurança no acesso remoto.

Tomar essas medidas, combinado com a educação dos funcionários sobre o uso e o mau uso de dispositivos BYOD, minimizará problemas de segurança no acesso remoto.

Os benefícios do modelo de segurança Zero Trust

O modelo de segurança Zero Trust exige que todos os usuários internos ou externos sejam autenticados, autorizados e validados continuamente antes de obter acesso a recursos como aplicativos e dados. Os três princípios principais a seguir se aplicam ao modelo Zero Trust.

Conceitos Principais da Arquitetura de Confiança Zero

✦ Verifique explicitamente, autenticando e autorizando solicitações de acesso com base em todos os pontos de dados disponíveis.

✦ Utilize o acesso de menor privilégio para limitar o acesso do usuário com acesso justo no momento certo e apenas o suficiente, o que protege os dados e promove a produtividade.

✦ Sempre assuma uma violação para intensificar as medidas de segurança, como criptografia, e incentivar a detecção de ameaças.

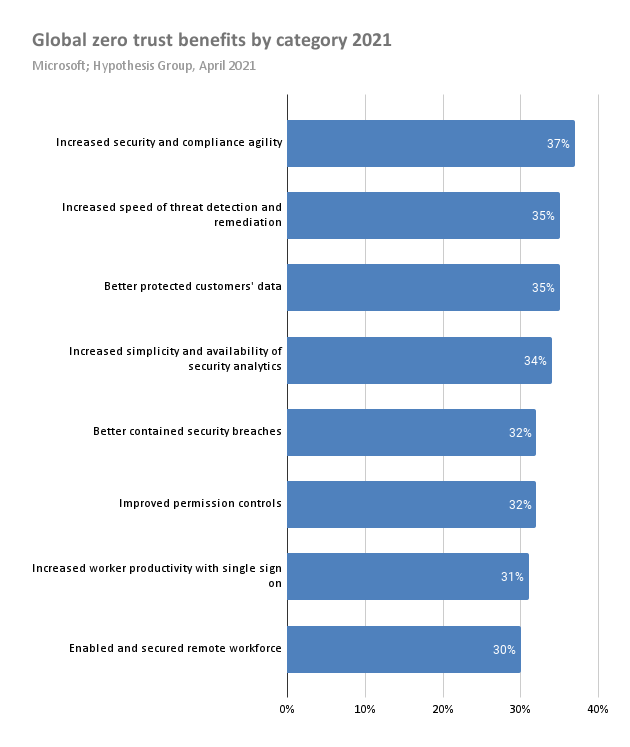

Conforme evidenciado no gráfico a seguir, com base no Relatório de adoção do Zero Trust (página 15), pela Hypothesis Group, as organizações são mais capazes de proteger os dados dos clientes, aumentar a agilidade em segurança e conformidade, e melhorar a identificação e remediação de ameaças de segurança ao empregar o modelo Zero Trust.

Conte com a HelpWire para Suporte Remoto Confiável

O HelpWire utiliza criptografia e autenticação de alto nível para garantir conexões seguras tanto para técnicos quanto para clientes. Com compatibilidade com Windows, macOS e Linux, oferece acesso remoto para fluxos de trabalho de mídia, suporte de TI e uso pessoal de forma integrada. O HelpWire suporta acesso sob demanda e não assistido — e é completamente gratuito.

Os recursos do HelpWire foram desenvolvidos para tornar as conexões rápidas e fáceis, permitindo que você se concentre no seu trabalho em vez de se preocupar com a configuração.

Principais recursos de segurança:

- • Transferência de Dados Segura: Todas as sessões são protegidas com WSS, HTTPS, TLS/SSL e criptografia AES-256.

- • Conexões Diretas: Conexões ponto a ponto são estabelecidas para evitar servidores sempre que possível.

- • Acesso baseado em permissão: Os operadores só podem acessar as estações de trabalho dos clientes com consentimento explícito.

- • Autenticação confiável: Credenciais seguras com a avançada plataforma Auth0.

- • Data Centers Seguros: A infraestrutura da HelpWire é hospedada na AWS para garantir a segurança dos dados.

- • Aplicativos Assinados: Os aplicativos HelpWire são assinados digitalmente pela DigiCert para maior integridade.

Conclusão

Seja qual for o rumo que a pandemia de COVID-19 tomar, é seguro afirmar que o trabalho remoto, de alguma forma, veio para ficar. As empresas podem aproveitar benefícios como a redução do tempo de deslocamento dos funcionários e a promoção de um melhor equilíbrio entre vida pessoal e profissional, proporcionando uma equipe mais satisfeita e motivada. O desafio é fazer com que as organizações descubram como garantir o acesso remoto de maneira segura, alinhando-o aos seus objetivos de negócios.

Funcionários remotos aumentam a superfície de ataque potencial que uma organização deve proteger contra ataques cibernéticos. As empresas precisam lidar com a complexidade dos funcionários que utilizam seus próprios dispositivos (BYOD) e os riscos que isso traz para o negócio. Em alguns casos, como em indústrias altamente regulamentadas, pode ser necessário permitir o acesso aos recursos corporativos somente por dispositivos de propriedade da empresa.

A implementação de um acesso remoto seguro não é uma tarefa trivial, mas pode ser realizada de forma eficaz com a mentalidade, as ferramentas e as políticas corretas. As empresas precisam avaliar sua situação atual em relação ao acesso remoto e fazer as mudanças necessárias para garantir o bom funcionamento das atividades na era pós-COVID. Não adaptar as práticas para possibilitar que os funcionários acessem os sistemas da empresa de forma segura remotamente deixará os negócios em desvantagem competitiva, da qual pode não ser possível se recuperar.

Perguntas Frequentes

O acesso remoto seguro é a prática de garantir que apenas usuários autorizados possam acessar remotamente redes e recursos corporativos. É um componente essencial de qualquer transição para ambientes de trabalho remotos e móveis.

Fornecer acesso remoto para seus funcionários pode ser seguro desde que os procedimentos e medidas corretas sejam adotados para proteger a conexão e as sessões remotas. Práticas inseguras, como compartilhar ou usar senhas padrão, devem ser evitadas. Todas as solicitações de acesso remoto devem satisfazer as disposições do modelo de Zero Trust para garantir que os recursos de dados corporativos estejam protegidos.

O método mais seguro de acesso remoto para empresas exige uma combinação de soluções técnicas, como criptografia, VPNs e protocolos de comunicação como RDP. Com o treinamento adequado dos funcionários e a implementação de Zero Trust para todas as solicitações de acesso, é possível alcançar um acesso remoto seguro.

O conceito de Zero Trust é melhor definido como uma política em que todos os usuários internos ou externos são continuamente autenticados, autorizados e validados antes de obter acesso aos recursos. Os usuários recebem apenas as permissões necessárias de acordo com seu papel na organização. Violações de dados são sempre presumidas no modelo Zero Trust, o que impulsiona a adoção de procedimentos de segurança mais rigorosos.