Cómo habilitar el Escritorio Remoto de forma remota: una guía definitiva

- HelpWire

- →

- Blog

- →

- Definitive Guide to using Microsoft Remote Desktop

- →

- How to remotely enable RDP

Muchos profesionales de soporte saben lo que es haber terminado de trabajar en la estación de trabajo de un cliente y, aun así, necesitar acceso remoto a la máquina para finalizar o corregir detalles pendientes en el futuro utilizando Escritorio Remoto.

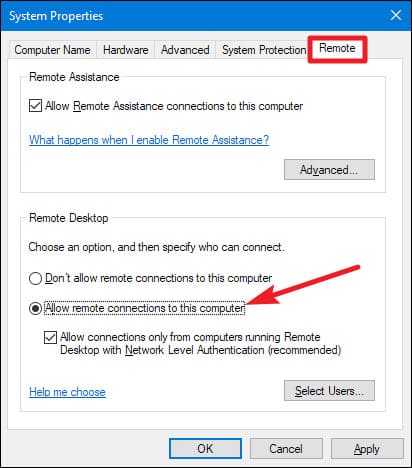

Las versiones de Windows y Windows Server no tienen el Escritorio Remoto activado por defecto, pero se puede habilitar fácilmente a través del Panel de control si el ordenador está justo cerca de usted.

Sin embargo, si el Escritorio Remoto está deshabilitado debido a medidas de seguridad, habilitarlo de forma remota cuando la máquina no está físicamente frente a ti puede ser complicado.

A continuación, explicaremos cómo habilitar de forma remota el Escritorio Remoto en Windows 10 usando Política de Grupo, PowerShell, WMI o psexec sin acceso local al ordenador de destino. Al final de este artículo, los lectores sabrán cómo activar el Escritorio Remoto de forma remota y conectarse a un ordenador cliente cuando necesite ser reparado.

Cómo activar RDP de forma remota usando la Directiva de Grupo

Configurar la directiva de grupo para el acceso a escritorio remoto es ideal para quienes necesitan activar el Escritorio Remoto de forma remota en varios servidores/estaciones de trabajo para su funcionamiento (mientras comparten una estructura de Unidad Organizativa de Active Directory).

Siga los pasos a continuación para habilitar el Escritorio Remoto de forma remota con la directiva de grupo:

-

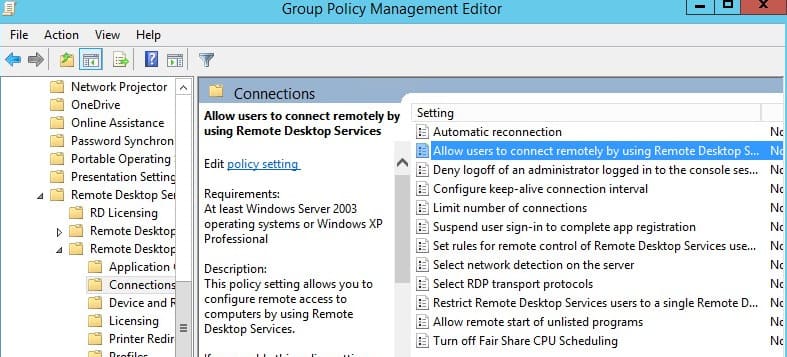

Inicie su Consola de Administración de Directivas de Grupo (GPMC)

-

Genera un nuevo Objeto de Directiva de Grupo o edita un GPO existente.

-

Navegue hasta el nodo de GPO que se muestra a continuación:

Configuración del equipo\Plantillas administrativas\Componentes de Windows\Servicios de Escritorio Remoto\Host de sesión de Escritorio Remoto\Conexiones -

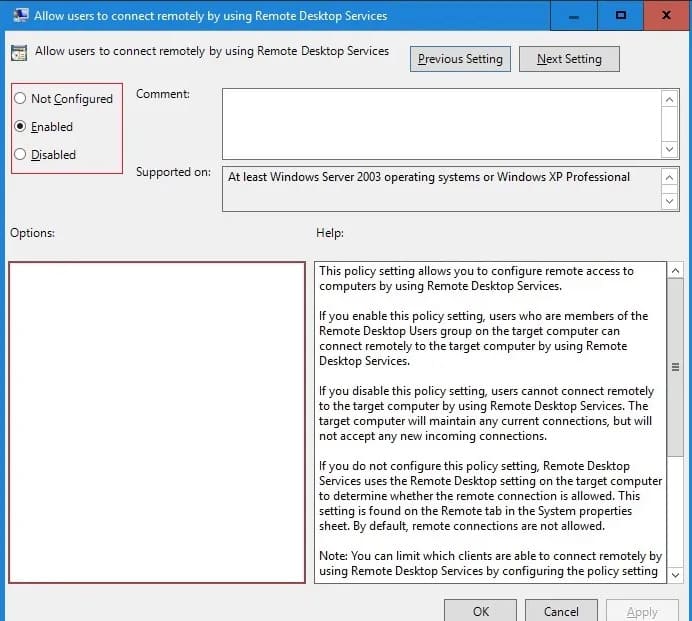

Haga doble clic en “Permitir a los usuarios conectarse de forma remota mediante los Servicios de Escritorio Remoto” (mostrado a continuación).

-

Elija el botón de radio “Habilitado” y haga clic en OK.

-

Cierra el editor de GPO.

-

Vincule el Objeto de Directiva de Grupo (GPO) a la Unidad Organizativa correspondiente.

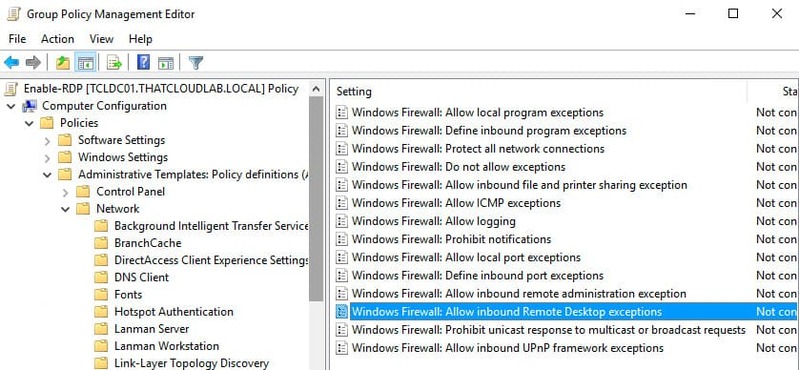

Para habilitar RDP de forma remota, los usuarios deben permitir RDP en el Firewall de Windows ubicado en la computadora remota con Windows 10. Navegue de la siguiente manera:

Configuración del equipo > Directivas > Plantillas administrativas > Red > Conexiones de red > Firewall de Windows > Perfil de dominioY establezca “Permitir excepciones de Escritorio remoto entrantes” en Habilitado.

El principal inconveniente de la Directiva de Grupo es que, para los usuarios que necesitan iniciar sesión rápidamente en máquinas remotas, la Directiva de Grupo no es una opción viable.

Por el contrario, una consola de PowerShell permite a los usuarios realizar la tarea con un solo comando.

Si tienes acceso físico al ordenador, consulta nuestras guías sobre cómo habilitar Escritorio Remoto en Windows 10 o https://www.helpwire.app/blog/es/how-to-allow-rdp-windows-11/. Los usuarios de Windows Home deben consultar cómo habilitar Escritorio Remoto en Windows 10/11 Home.

Cómo habilitar el Escritorio Remoto de forma remota con PowerShell

Activar el Escritorio Remoto de forma remota implica configurar y ejecutar el servicio WinRM (Administración remota de Windows) en la máquina remota. A partir de Windows Server 2012, los servicios WinRM están habilitados por defecto en todas las versiones posteriores.

Sin embargo, WinRM no está activado en sistemas operativos cliente (como Windows 10) por defecto.

Las computadoras remotas deben cumplir con los estándares descritos a continuación para habilitar el Escritorio Remoto vía PowerShell:

- — Ejecutar el servicio WinRM.

- — Los usuarios deben tener permisos administrativos en la computadora remota.

- — El Firewall de Windows Defender con seguridad avanzada debe estar deshabilitado o los usuarios deben habilitar las reglas que permitan el acceso remoto mediante PowerShell Remoting.

A continuación, se muestra un ejemplo para los usuarios que desean activar el RDP de manera remota a través de Windows Server 2012 R2/2016/2019.

- Ejecute la consola de PowerShell en su computadora.

- Ejecute el siguiente comando para conectarse remotamente a un servidor:

Enter-PSSession -ComputerName server.domain.local -Credential domainadministrator

Para habilitar el Escritorio Remoto, los usuarios deben editar el parámetro del registro el parámetro del registro fDenyTSConnections en la máquina remota de 1 a 0.

Ejecute el siguiente comando:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server'-name "fDenyTSConnections" -Value 0

Al habilitar RDP usando este método, la regla que permite conexiones RDP remotas no se habilita dentro de las reglas del Firewall de Windows.

Ejecute el siguiente comando para permitir conexiones RDP entrantes en el Firewall de Windows:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Un consejo: en computadoras con Windows, los puertos TCP/3389 se utilizan por defecto para conexiones entrantes de Escritorio Remoto. Los usuarios pueden modificar el puerto RDP predeterminado en el registro mediante el parámetro PortNumber en la clave de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Si la regla de firewall anterior falta, créela manualmente utilizando el siguiente comando:

netsh advfirewall firewall add rule name="allow RemoteDesktop" dir=in protocol=TCP localport=3389 action=allow

Restringa hosts y/o subredes, permitiendo a los usuarios conectarse con Escritorio Remoto mediante la creación de una regla personalizada que permita al Firewall de Windows aceptar únicamente conexiones RDP entrantes de direcciones IP, subredes o rangos de IP específicos.

En este escenario, utilice el siguiente comando en lugar del anterior:

New-NetFirewallRule -DisplayName “Restrict_RDP_access" -Direction Inbound -Protocol TCP -LocalPort 3389 -RemoteAddress 192.168.1.0/24,192.168.2.100 -Action Allow

Habilite la autenticación segura de RDP (NLA – Autenticación a Nivel de Red) ejecutando el siguiente comando:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 1

Verifique la disponibilidad del puerto TCP 3389 en el host remoto desde su computadora ejecutando el comando:

Test-NetConnection 192.168.1.11 -CommonTCPPort rdp

Si surge una situación en la que los usuarios deben habilitar RDP en varios equipos remotos a la vez, utilice el siguiente script de PowerShell:

$comps = “Server1”, “Server2”, “Server3”, “Server4”

Invoke-Command –Computername $comps –ScriptBlock {Set-ItemProperty -Path “HKLM:\System\CurrentControlSet\Control\Terminal Server” -Name “fDenyTSConnections” –Value 0}

Invoke-Command –Computername $comps –ScriptBlock {Enable-NetFirewallRule -DisplayGroup “Remote Desktop”}

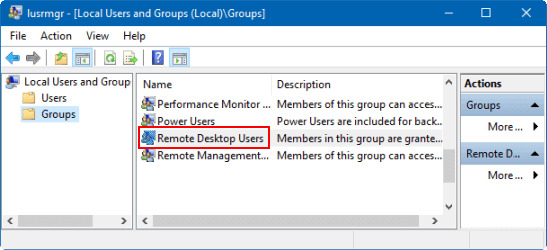

Solo los miembros del grupo local de Administradores pueden conectarse remotamente mediante RDP de forma predeterminada.

Los administradores pueden habilitar las conexiones RDP para usuarios que no sean administradores agregándolos al grupo local de Usuarios de escritorio remoto.

Agregue los usuarios deseados al grupo Usuarios de escritorio remoto localmente a través de Usuarios y grupos locales (LUSRMGR.MSC).

Otra opción es modificar la membresía del grupo RD Users de forma remota con PowerShell Remoting usando Enter-PSSession.

Ingrese el siguiente comando para agregar el usuario de dominio “jdoe” al grupo local:

net localgroup "remote desktop users" /add "test\jdoe”

Alternativamente, los usuarios pueden probar otro comando de PowerShell remoting (“Invoke-Command”) en lugar de Enter-PSSession:

Invoke-Command -Scriptblock {net localgroup "remote desktop users" /add "test\jdoe”

} -Computer server.test.com

Habilitar el escritorio remoto de forma remota con WMI

Para habilitar RDP en computadoras remotas donde WinRM está deshabilitado (como en una computadora normal con Windows 10), los usuarios pueden intentar el comando WMI de PowerShell.

Verifique si el acceso RDP está habilitado en la computadora remota ejecutando el siguiente comando:

Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices -Computer 192.168.1.11 -Authentication 6

Agregue una regla de excepción en el Firewall de Windows para habilitar RDP con el siguiente comando:

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalService

Cómo habilitar RDP con psexec

El último método discutido en este artículo implica la herramienta gratuita de Microsoft, psexec. Esta opción de acceso remoto no necesitará que PowerShell remoting esté habilitado, pero no es tan sencilla.

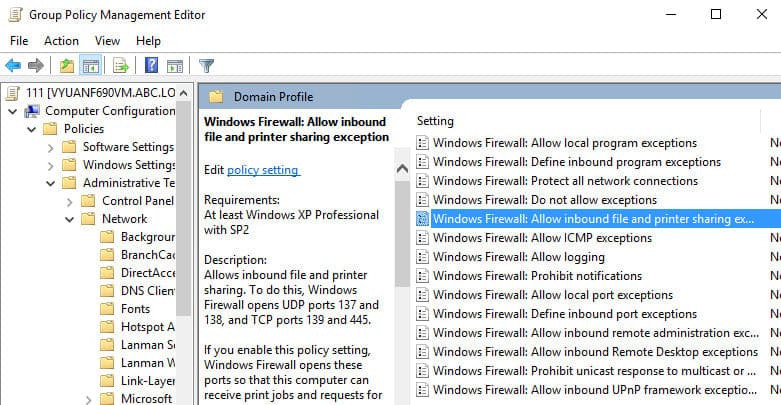

Psexec necesita que el Firewall de Windows esté abierto para compartir archivos e impresoras, lo cual es probablemente más común que abrir los puertos de WMI o habilitar PowerShell remoting.

Navegue como se muestra a continuación:

Configuración del equipo > Políticas > Plantillas administrativas > Red > Conexiones de red > Firewall de Windows > Perfil de dominio > Firewall de Windows: Permitir la excepción de uso compartido de archivos e impresoras entrante

Edite el registro para habilitar RDP con psexec ejecutando el siguiente comando:

psexec.exe \\<computer name> reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Este comando también establece la clave de registro, que deshabilita el acceso al Terminal Server, en 0.

Permita las conexiones de Protocolo de Escritorio Remoto (RDP) en el Firewall de Windows con psexec:

psexec.exe \\<computer name> netsh firewall set service RemoteDesktop enable

Habilitación de RDP usando el Administrador del servidor

En un entorno de servidor, puedes habilitar RDP de forma remota a través de Server Manager. Esta herramienta te permite administrar servidores más allá de solo el tuyo local. Al seleccionar “Administrar”, puedes agregar otros servidores de tu red para supervisarlos.

Una vez que hayas agregado un servidor, puedes configurarlo y administrar sus roles utilizando la opción “Agregar roles y características” bajo la pestaña “Administrar”. Esto te permite instalar el rol de Servicios de Escritorio Remoto (RDS) o configurar un entorno completo de RDS, incluyendo intermediarios de conexiones, puertas de enlace y servidores de licencias, todo de forma remota a través de Server Manager.

Resumiendo

Como puedes ver, los usuarios tienen múltiples opciones para experimentar con la activación de Escritorio Remoto de forma remota. Aunque los métodos discutidos tienen sus ventajas y desventajas, todos son lo suficientemente accesibles para que usuarios de todo tipo experimenten y encuentren la opción ideal para ellos.

En la era moderna, el acceso remoto no solo es conveniente, sino necesario. A medida que el mundo laboral continúa desplazándose hacia entornos de trabajo remoto, las organizaciones de todos los tamaños deberían implementar procedimientos de acceso remoto seguros y confiables para garantizar una productividad ininterrumpida en su equipo.