Come proteggere l’accesso remoto a una rete aziendale

La pandemia di COVID-19 è stata responsabile di cambiamenti estesi in tutti gli ambiti della società. Le persone hanno dovuto adattarsi a un nuovo modo di vivere mentre cercano di proteggersi e limitare la diffusione della malattia.

Una risposta diretta dal mondo degli affari è l’aumento del numero di dipendenti che lavorano da remoto. Questo incremento ha reso di vitale importanza per le aziende fornire un accesso remoto sicuro alle loro reti interne per garantire un processo di lavoro fluido e ininterrotto, mantenendo al sicuro tutte le risorse aziendali.

L'importanza di un accesso remoto sicuro

Una forza lavoro remota presenta nuove e diverse minacce alla cybersicurezza che devono essere affrontate per proteggere i dati sensibili e le risorse aziendali. È necessario risolvere sfide difficili per offrire una solida sicurezza di accesso remoto. I seguenti ostacoli complicano l’implementazione di un sistema di sicurezza per l’accesso remoto.

Motivi per cui le aziende devono proteggere la propria rete durante l'accesso remoto

✦ I lavoratori da remoto devono utilizzare una connessione Internet pubblica per comunicare con i sistemi aziendali. Attori non autorizzati con accesso a protocolli di trasferimento non protetti possono rubare dati preziosi e sensibili.

✦ I lavoratori da remoto e le loro macchine possono essere più soggetti ad attacchi di phishing rispetto a chi lavora in un ufficio tradizionale. Questo è particolarmente vero se utilizzano dispositivi personali o computer che potrebbero non essere adeguatamente protetti. I dipendenti potrebbero condividere il dispositivo con altri membri della famiglia o usarlo per scopi personali e cliccare involontariamente su un’esca di phishing che non supererebbe i firewall aziendali o le applicazioni di scansione delle email.

✦ I lavoratori da remoto necessitano di una nuova serie di strumenti per replicare la funzionalità dell’ufficio. Questo solleva ulteriori problemi di sicurezza nell’accesso remoto, poiché ogni applicazione amplia la superficie per gli attacchi informatici e potrebbe introdurre nuove vulnerabilità.

Le organizzazioni che si allontanano dal modello di ufficio centralizzato devono assicurarsi che le connessioni di accesso remoto siano sicure. L’incapacità di fornire il livello di sicurezza richiesto rappresenta un invito per gli hacker a invadere i sistemi aziendali con intenti dannosi come il lancio di malware o l’inizio di una violazione dei dati.

Prima che le organizzazioni possano determinare come proteggere l’accesso remoto, devono comprendere i potenziali rischi per l’attività. Di seguito sono elencati alcuni dei problemi di sicurezza dell’accesso remoto più comuni che le aziende devono affrontare.

Principali questioni che le aziende devono affrontare con l'accesso remoto per i propri dipendenti

✦ I dispositivi remoti sono una necessità per i lavoratori da remoto. In alcuni casi, le organizzazioni forniscono ai propri dipendenti l’hardware necessario per svolgere il proprio lavoro. Altre aziende scelgono di consentire ai lavoratori di utilizzare il modello porta il tuo dispositivo personale (BYOD). Questo complica gli sforzi del team IT per gestire i dispositivi e gli utenti potrebbero opporsi ad alcuni dei software di sicurezza che l’azienda desidera installare.

✦ Politiche di accesso remoto e regole firewall obsolete o eccessivamente permissive rappresentano una minaccia sostanziale per le risorse di dati aziendali. Le reti private virtuali (VPN) precedentemente utilizzate da tecnici competenti e autorizzati, ora potrebbero essere accessibili all’intera popolazione di lavoratori remoti. Una connessione VPN compromessa può consentire agli intrusi di accedere a tutte le risorse di rete, non solo a quelle utilizzate dal dipendente vittima.

✦ Monitorare l’attività remota può essere difficile e contribuisce a una mancanza di visibilità da parte dei team di rete e sicurezza. Senza un’adeguata visibilità sull’attività dei sistemi, i team non possono svolgere attività come prevenire attacchi malware o rilevare minacce avanzate.

✦ Pratiche inferiori nella gestione delle password, come il riutilizzo delle stesse o la commistione tra credenziali domestiche e aziendali, possono portare alla compromissione di sistemi personali e aziendali.

Come le aziende stanno affrontando la sfida dell'accesso remoto sicuro

Implementare un sistema di sicurezza con considerazioni per l’accesso remoto presenta sfide significative per le organizzazioni e i loro dipendenti. Le aziende dovrebbero affrontare il compito di migliorare la sicurezza dell’accesso remoto in modo metodico, poiché sono molti gli elementi che devono lavorare insieme per fornire il livello di sicurezza richiesto da una forza lavoro remota.

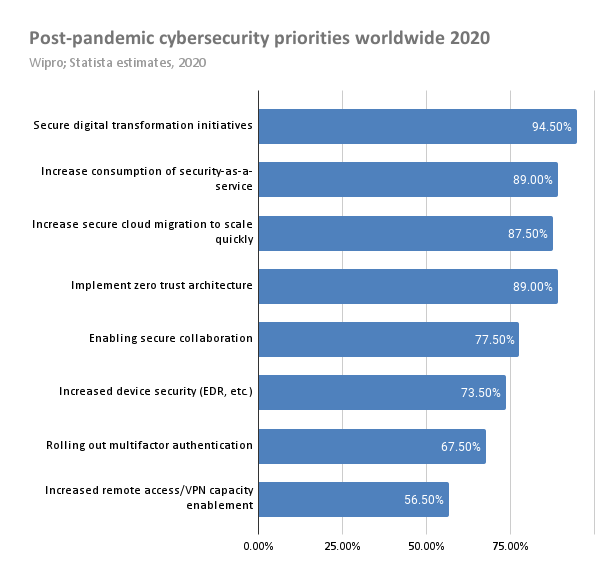

Il grafico tratto dal State of cybersecurity report 2020 di Wipro e Statista estimates illustra come i partecipanti a un sondaggio globale stiano dando priorità alle loro azioni per promuovere una cybersecurity più solida dopo l’emergere del COVID-19.

La maggior parte delle aziende identifica la messa in sicurezza delle iniziative di trasformazione digitale come la loro massima priorità. Ciò include attività come il coinvolgimento del personale IT security in tutte le decisioni aziendali chiave e la formazione dei dipendenti sui rischi della cybersecurity. In molti casi, è necessario un cambiamento nella cultura aziendale per realizzare la trasformazione digitale di un’organizzazione.

Altre priorità includono l’aumento dell’uso di security-as-a-service e di altre soluzioni cloud pubbliche per sfruttare le innovative soluzioni di accesso remoto sicuro. Il cloud rappresenta un’opzione molto interessante per le aziende più piccole che potrebbero non disporre delle competenze di sicurezza interne necessarie per implementare un accesso remoto sicuro.

L’implementazione del modello di sicurezza Zero Trust è anch’essa tra le priorità principali. Questo modello offre uno dei migliori metodi di sicurezza per l’accesso remoto, eliminando l’accesso dei dipendenti a risorse di cui non hanno bisogno per il loro lavoro. Analizzeremo più nel dettaglio Zero Trust più avanti in questo articolo.

L’utilizzo di strumenti di supporto remoto è fondamentale per risolvere con successo questo problema. Le organizzazioni possono migliorare la loro postura generale di sicurezza, proteggersi contro accessi indesiderati e garantire una gestione sicura ed efficace dell’accesso remoto in ambienti professionali incorporando il software di supporto remoto come elemento chiave della loro strategia di sicurezza.

Le aziende possono utilizzare software di accesso remoto come HelpWire per migliorare e proteggere la comunicazione tra utenti remoti e personale remoto, creando collegamenti sicuri con i sistemi remoti.

L’obiettivo di HelpWire è offrire ai nostri utenti e ai loro clienti la più sicura esperienza di assistenza desktop remoto. Utilizziamo un sistema di convalida riconosciuto nel settore, criptiamo tutte le sessioni con AES a 256 bit e TLS a livello aziendale, e utilizziamo data center AWS per ospitare l’infrastruttura cloud.

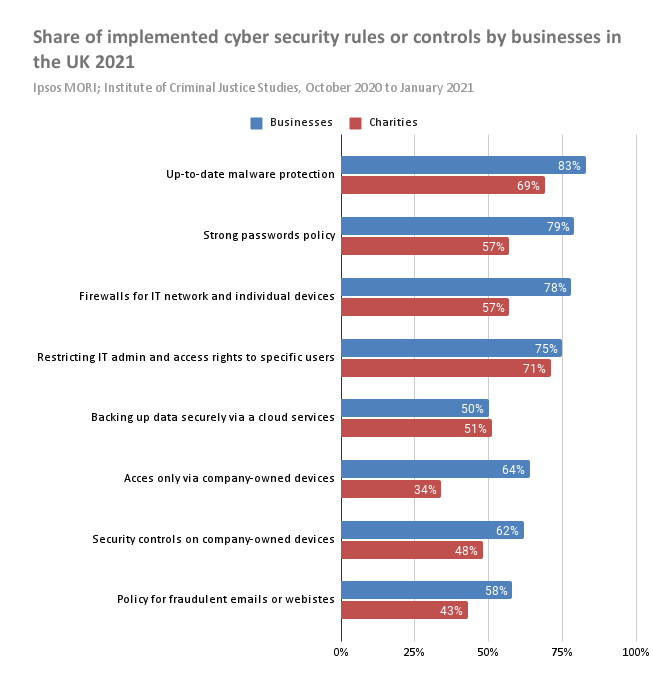

Il prossimo grafico a cui desideriamo attirare la vostra attenzione mostra la percentuale di organizzazioni che hanno già in atto regole o controlli specifici di cybersicurezza. L’indagine è stata condotta da Ipsos MORI e dall’Institute of Criminal Justice Studies nel Regno Unito, ed è intitolata Cyber Security Breaches Survey 2021. La tabella elenca separatamente le aziende e le organizzazioni benefiche e, tranne in pochi casi, l’utilizzo di questi elementi da parte delle aziende supera quello delle organizzazioni benefiche. Ci concentreremo su come le aziende stanno implementando queste regole e controlli.

L’aggiornamento della protezione contro i malware è considerato molto importante dagli intervistati, con oltre l’80% delle aziende che si occupa di questo compito. L’aumento della diffusione dei ransomware rende la protezione dai malware una priorità assoluta per tutte le organizzazioni.

Il 79% delle aziende adotta politiche rigorose sulle password. Password deboli o predefinite sono responsabili di molti problemi di sicurezza nell’accesso remoto. Obbligare i dipendenti a utilizzare password complesse e a cambiarle regolarmente rafforza la sicurezza e promuove un accesso remoto sicuro.

Altre misure adottate dalla maggior parte delle aziende intervistate includono l’implementazione di firewall a livello di rete che proteggono anche i singoli dispositivi. Molte aziende stanno limitando le credenziali di livello amministratore a un gruppo controllato di dipendenti e consentono l’accesso solo tramite dispositivi di proprietà dell’azienda.

Fornire accesso remoto sicuro ai dipendenti con BYOD

Le aziende che consentono ai dipendenti di seguire il modello bring your own device (BYOD) affrontano ulteriori problemi di sicurezza per l’accesso remoto rispetto alle aziende che utilizzano dispositivi di proprietà aziendale. Le seguenti tecniche possono essere utilizzate per ridurre al minimo i rischi associati ai dipendenti BYOD.

✦ Connettersi sempre tramite una VPN. Un’autenticazione affidabile è necessaria per impedire che password rubate consentano agli hacker di compromettere l’intera rete attraverso un singolo dispositivo mobile.

✦ L’uso di Microsoft Remote Desktop Protocol (RDP) fornisce connettività a macchine o risorse specifiche invece che all’intera rete. Il protocollo è disponibile in una varietà di strumenti per la maggior parte delle principali piattaforme informatiche.

✦ Le soluzioni di cloud computing sono progettate tenendo conto della sicurezza dell’accesso remoto. Tutte le interazioni con il cloud sono remote, quindi non è necessario aggiungere soluzioni aggiuntive per garantire la sicurezza dell’accesso remoto.

Adottare questi accorgimenti, insieme all’educazione dei dipendenti sull’uso e l’abuso dei dispositivi BYOD, ridurrà al minimo i problemi di sicurezza relativi all’accesso remoto.

I benefici del modello di sicurezza Zero Trust

Il modello di sicurezza Zero Trust richiede che tutti gli utenti interni o esterni siano autenticati, autorizzati e validati continuamente prima di ottenere l’accesso a risorse come applicazioni e dati. I seguenti tre principi principali si applicano al modello Zero Trust.

Concetti principali dell’Architettura Zero Trust

✦ Verifica esplicitamente autenticando e autorizzando le richieste di accesso sulla base di tutti i punti dati disponibili.

✦ Utilizza l’accesso con privilegi minimi per limitare l’accesso degli utenti con accesso “just-in-time” e “just-enough”, proteggendo i dati e favorendo la produttività.

✦ Presumi sempre una violazione per intensificare le misure di sicurezza, come la crittografia, e incoraggiare il rilevamento delle minacce.

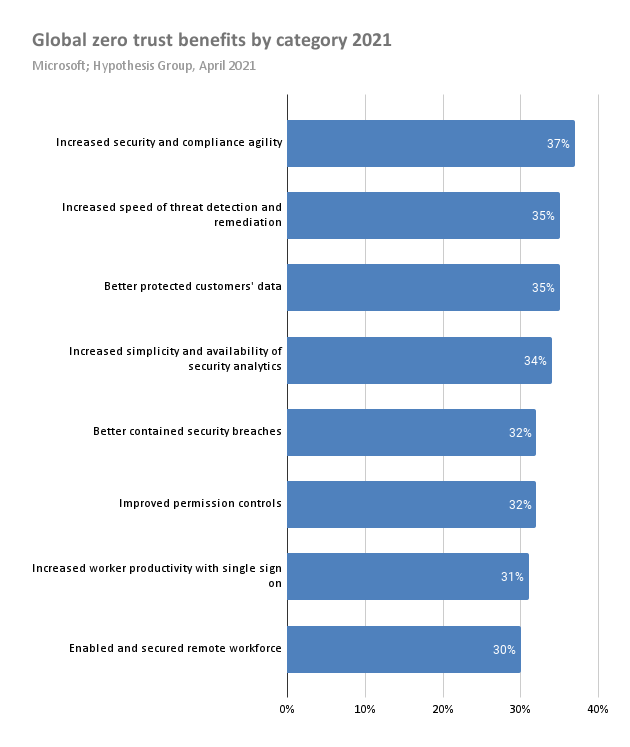

Come evidenziato nel seguente grafico basato su Zero trust adoption report (pagina 15), realizzato da Hypothesis Group, le organizzazioni sono in grado di proteggere meglio i dati dei clienti, aumentare la sicurezza e l’agilità in termini di conformità, e migliorare l’identificazione e la risoluzione delle minacce alla sicurezza quando adottano il modello Zero Trust.

Contate su HelpWire per un supporto remoto affidabile

HelpWire utilizza crittografia e autenticazione di livello superiore per garantire connessioni sicure sia per i tecnici che per i clienti. Compatibile con Windows, macOS e Linux, offre un accesso remoto senza interruzioni per i flussi di lavoro media, il supporto IT e l’uso personale. HelpWire supporta sia l’accesso su richiesta che non presidiato — ed è completamente gratuito.

Le funzionalità di HelpWire sono progettate per rendere le connessioni rapide e semplici, permettendoti di concentrarti sul tuo lavoro invece che sulla configurazione.

Caratteristiche chiave di sicurezza:

- • Trasferimento sicuro dei dati: Tutte le sessioni sono protette con WSS, HTTPS, TLS/SSL e crittografia AES-256.

- • Connessioni dirette: Le connessioni peer-to-peer vengono stabilite per bypassare i server quando possibile.

- • Accesso basato su autorizzazione: Gli operatori possono accedere alle workstation dei clienti solo con consenso esplicito.

- • Autenticazione affidabile: Credenziali sicure con la piattaforma avanzata di Auth0.

- • Data center sicuri: L’infrastruttura HelpWire è ospitata su AWS per garantire la sicurezza dei dati.

- • Applicazioni firmate: Le app HelpWire sono firmate digitalmente da DigiCert per maggiore integrità.

Conclusione

Qualunque sia la direzione che prenderà la pandemia di COVID-19, è una scommessa sicura che il lavoro da remoto, in qualche forma, sia destinato a rimanere. Le aziende possono approfittare di vantaggi come la riduzione dei tempi di pendolarismo dei dipendenti e una migliore conciliazione tra vita lavorativa e vita privata, per sviluppare una forza lavoro più soddisfatta e motivata. La sfida per le organizzazioni è capire come garantire l’accesso remoto in modo sicuro, allineandolo agli obiettivi aziendali.

I dipendenti da remoto aumentano la superficie potenziale di attacco che un’organizzazione deve difendere dagli attacchi informatici. Le aziende devono affrontare le complessità degli impiegati BYOD e i rischi che comportano per il business. In alcuni casi, come in settori altamente regolamentati, potrebbe essere necessario consentire l’accesso alle risorse aziendali solo tramite dispositivi di proprietà dell’azienda.

Implementare un accesso remoto sicuro non è una questione banale, ma può essere fatto in modo efficace con il giusto approccio, strumenti e politiche. Le aziende devono valutare la propria posizione attuale riguardo l’accesso remoto e apportare le modifiche necessarie affinché tutto funzioni senza intoppi nell’era post-COVID. Non modificare le pratiche per consentire ai dipendenti un accesso sicuro ai sistemi aziendali da remoto lascerà le aziende in uno svantaggio competitivo dal quale potrebbero non riuscire a riprendersi.

Domande frequenti

L’accesso remoto sicuro è la pratica di garantire che solo gli utenti autorizzati possano accedere da remoto alle reti e alle risorse aziendali. È una componente essenziale di qualsiasi transizione verso ambienti di lavoro remoti e mobili.

Fornire l’accesso remoto ai propri dipendenti può essere sicuro, a condizione che vengano adottate le corrette procedure e misure per proteggere la connessione e le sessioni remote. È necessario evitare pratiche non sicure, come la condivisione o l’utilizzo di password predefinite. Tutte le richieste di accesso remoto dovrebbero soddisfare le disposizioni del modello Zero Trust per garantire che le risorse di dati aziendali siano protette.

Il metodo più sicuro di accesso remoto per le aziende richiede una combinazione di soluzioni tecniche come crittografia, VPN e protocolli di comunicazione come RDP. Con una corretta formazione dei dipendenti e l’implementazione del modello Zero Trust per tutte le richieste di accesso, è possibile ottenere un accesso remoto sicuro.

Il concetto di Zero Trust è meglio definito come una politica in cui tutti gli utenti interni o esterni sono continuamente autenticati, autorizzati e validati prima di ottenere l’accesso alle risorse. Agli utenti vengono concessi solo i permessi necessari in base al loro ruolo all’interno di un’organizzazione. Nel modello Zero Trust si presume sempre la possibilità di violazioni dei dati, il che porta all’adozione di procedure di sicurezza rafforzate.