Le bureau à distance Chrome est-il sûr ? Mesures de protection pour éviter les risques de sécurité liés à CRD

- HelpWire

- →

- Blog

- →

- Chrome Remote Desktop Aperçu

- →

- Comment utiliser Chrome Desktop

- →

- Risques de sécurité de Chrome Remote Desktop

Tous les logiciels de bureau à distance présentent certains risques de sécurité. En général, Chrome Remote Desktop est une solution sécurisée. Il protège vos données en utilisant des connexions SSL sécurisées lors de l’établissement d’une session à distance et emploie le chiffrement AES pour empêcher des utilisateurs non autorisés de consulter vos informations. Il existe cependant certains risques de sécurité liés à Chrome Remote Desktop, particulièrement importants lorsque l’outil est utilisé dans un environnement professionnel.

L’article suivant aborde certains problèmes de sécurité de Chrome Remote Desktop. Nous recommandons également des méthodes pour rendre l’outil plus sécurisé afin de mieux protéger vos systèmes et données.

Préoccupations en matière de confidentialité

Lorsqu’on examine la sécurité de Chrome Remote Desktop, la confidentialité vient immédiatement à l’esprit. Lorsqu’une session à distance est établie, l’ordinateur cible doit être allumé et déverrouillé. Cela permet à d’autres utilisateurs d’accéder à la machine sans se connecter ni saisir d’identifiants. Toute personne assise devant la console peut allumer l’écran et regarder les activités effectuées lors de la session à distance. Elle peut également accéder aux applications et informations stockées sur l’ordinateur de bureau.

Solution : Activer le mode rideau

Le mode rideau empêche une personne d’observer une session à distance en regardant l’activité sur la machine de bureau. L’activation du mode rideau exige que les utilisateurs mettent à jour les clés du registre Windows ou effectuent des modifications de configuration sur macOS.

Activation du mode rideau sur les systèmes Windows

Option 1 : Utilisez la procédure suivante sur les appareils Windows exécutant la version Professionnelle, Entreprise, Intégrale ou Serveur du système d’exploitation.

Après vous être connecté en tant qu’administrateur, utilisez Regedit pour définir les clés de registre suivantes :

- • HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\RemoteAccess

HostRequireCurtain sur 1. - • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections sur 0.

- • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\UserAuthentication sur 0.

Les systèmes Windows 10 nécessitent une clé de registre supplémentaire :

- • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\SecurityLayer sur 1.

Toutes les étapes précédentes doivent être complétées pour activer le mode Rideau. Si vous oubliez une étape, votre session peut se terminer, vous obligeant à répéter la mise à jour du registre.

Option 2 : Une autre option avec les machines Windows consiste à exécuter les commandes longues et complexes suivantes à partir d’une invite de commande avec élévation de privilèges. Ces commandes concaténées définissent les valeurs du registre et les appliquent immédiatement.

reg add HKLM\Software\Policies\Google\Chrome /v RemoteAccessHostRequireCurtain /d 1 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /d 0 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /d 1 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /d 0 /t REG_DWORD /f && net stop chromoting && net start chromoting

Étapes pour activer le mode rideau sur Mac :

Ouvrez une fenêtre de Terminal en utilisant un identifiant avec des permissions administratives.

Définissez la valeur par défaut de RemoteAccessHostRequireCurtain sur true en exécutant la commande defaults pour l’utilisateur courant et pour root.

- •

defaults write com.google.Chrome RemoteAccessHostRequireCurtain -boolean true - •

sudo defaults write com.google.Chrome RemoteAccessHostRequireCurtain -boolean true

Pour restaurer RemoteAccessHostRequireCurtain, supprimez la clé des valeurs par défaut pour l’utilisateur courant et pour root :

- •

defaults delete com.google.Chrome RemoteAccessHostRequireCurtain - •

sudo defaults delete com.google.Chrome RemoteAccessHostRequireCurtain

Identifiants potentiellement faibles

Décider si Chrome Remote Desktop est sûr dépend de la complexité et de la sécurité des identifiants utilisés pour établir la session. Une connexion Chrome Remote Desktop peut être utilisée par un pirate pour accéder à l’infrastructure de votre entreprise, où il peut lancer des attaques par ransomware, surveiller les activités et voler des données.

Par défaut, une session standard de Chrome Remote Desktop est protégée par le mot de passe du compte Google de l’utilisateur. Les acteurs malveillants utilisent des techniques telles que les attaques de type « man-in-the-middle », les attaques par force brute et les e-mails de phishing pour obtenir des identifiants afin de compromettre les sessions Chrome Remote Desktop.

Certains outils d’accès à distance comme TeamViewer, conçus pour un usage professionnel, peuvent générer une chaîne de caractères unique utilisée pour une seule session à distance. Chrome ne dispose pas de cette fonctionnalité, mais il existe certaines mesures que vous pouvez prendre pour minimiser cette vulnérabilité de sécurité de Chrome Remote Desktop.

Solution 1 : Protéger le compte Google avec un mot de passe fort et la validation en deux étapes

L’utilisation d’un mot de passe fort et de l’authentification à deux facteurs est une bonne idée qui offre une protection supplémentaire pour votre compte Google et, par extension, vos sessions Chrome Remote Desktop. Un mot de passe fort comporte au moins 12 caractères et n’est pas facilement deviné par d’éventuels attaquants. Vous ne devez pas partager le mot de passe avec qui que ce soit et le changer régulièrement, surtout si vous pensez qu’il a été compromis.

En plus de définir un mot de passe fort, activez la validation en deux étapes pour vos comptes Google en suivant la procédure ci-dessous.

-

Ouvrez le navigateur Chrome.

-

Accédez à la vérification en 2 étapes.

-

Cliquez sur Commencer dans la fenêtre contextuelle et suivez les instructions pour activer la vérification en deux étapes.

La combinaison d’un mot de passe fort et de la validation en 2 étapes améliore la sécurité de votre compte Google et de vos sessions Bureau à distance.

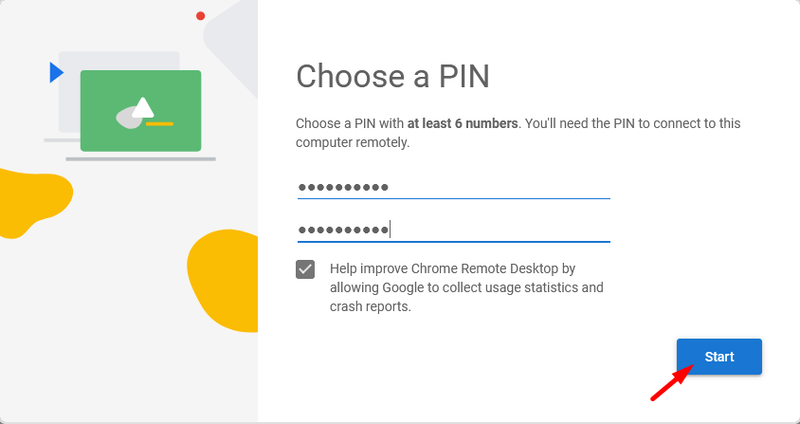

Solution 2 : définissez un code PIN long et complexe

Vous devez définir un code PIN lors de la configuration de Chrome Remote Desktop. Google exige que vous choisissiez un code PIN d’au moins six chiffres. La définition d’un code PIN plus long améliore la sécurité en le rendant moins vulnérable aux attaques de personnes malveillantes. Si vous avez déjà défini un code PIN pour Chrome Remote Desktop, vous pouvez le modifier dans la section Appareil à distance de l’interface.

Vulnérabilité du WiFi public

Utiliser votre propre appareil pour le travail ou les réseaux WiFi publics expose une connexion Chrome Remote Desktop à plusieurs types d’attaques. En général, vous vous connecterez via un port de pare-feu ouvert, ce qui constitue une vulnérabilité potentielle que les pirates peuvent exploiter. En identifiant le port que vous utilisez pour la connexion à distance, les pirates disposent des informations nécessaires pour lancer une attaque.

Solution : utilisez un VPN et un logiciel antivirus

Vous pouvez suivre ces deux étapes pour minimiser cette vulnérabilité et vous assurer que la connexion Chrome Remote Desktop est sécurisée :

-

Implémentez un réseau privé virtuel (VPN) sur l’appareil que vous utilisez pour établir votre session Chrome Remote Desktop. Un VPN utilise des technologies de chiffrement et de tunnelisation qui créent une connexion sécurisée entre votre machine et le réseau. La seule façon d’utiliser le WiFi public de manière sécurisée pour des activités sensibles est avec un VPN.

-

Déployez des logiciels malveillants et des antivirus mis à jour sur votre appareil et examinez régulièrement les journaux système pour détecter toute activité suspecte.

Les utilisateurs professionnels devraient toujours utiliser un VPN pour le travail à distance avant d’établir une connexion Chrome Remote Desktop aux ressources de l’entreprise.

Problèmes de pare-feu et compatibilité

De nombreux utilisateurs déploient des pare-feux tiers pour protéger leurs réseaux et terminaux. Un pare-feu correctement configuré contrôle le trafic réseau entrant et sortant afin de sécuriser votre appareil et de garantir qu’aucune exfiltration non autorisée de données n’est effectuée.

Malheureusement, Chrome Remote Desktop présente des problèmes connus avec de nombreuses solutions de pare-feu populaires. Les solutions de bureau à distance davantage orientées vers les utilisateurs professionnels sont généralement plus compatibles avec les pare-feux.

Solution : Activez NLA et créez des exceptions de pare-feu

Si vous rencontrez un pare-feu qui affecte votre capacité à vous connecter avec Chrome Remote Desktop, vous pouvez activer l’authentification au niveau du réseau (NLA). Ce paramètre est accessible via les propriétés de la connexion Bureau à distance.

Vous pouvez garder votre pare-feu actif tout en utilisant Chrome Remote Desktop en créant une exception permettant d’établir la connexion. Cela protège votre ordinateur en vous permettant d’y accéder via votre session Chrome Remote Desktop.

Logiciel sécurisé d'assistance à distance

Optez pour HelpWire, une alternative plus sécurisée à Chrome Remote Desktop, et évitez les risques potentiels pour la sécurité. HelpWire utilise Auth0, un fournisseur d’authentification tiers de confiance, pour garantir la sécurité des connexions utilisateur. Toutes les données et connexions sont protégées par un chiffrement AES 256 bits et des protocoles TLS/SSL.

La plateforme crée des connexions directes de pair à pair entre l’Opérateur et le Client distant, en contournant les serveurs autant que possible. Si une connexion directe n’est pas disponible, les serveurs AWS sont strictement utilisés pour le routage des données, garantissant qu’elles restent chiffrées de bout en bout et anonymisées.

HelpWire offre un accès à distance fiable, sécurisé, simple et économique – idéal pour un usage professionnel ou personnel.

-

Prise en charge multi-plateformeFonctionne sous Windows, macOS et Linux.

-

Aucun coût supplémentaireAccédez à distance sans frais supplémentaires.

-

Configuration facileAucune configuration serveur complexe n'est requise.

-

Accès sans surveillanceConnectez-vous en toute sécurité à tout moment.