O Chrome Remote Desktop é seguro? Medidas de proteção para evitar riscos de segurança no CRD

- HelpWire

- →

- Blog

- →

- Visão geral do Chrome Remote Desktop

- →

- Como usar o Chrome Desktop

- →

- Riscos de segurança do Chrome Remote Desktop

Todo software de desktop remoto apresenta alguns riscos de segurança. Em geral, o Chrome Remote Desktop é uma solução segura. Ele protege seus dados utilizando conexões SSL seguras ao estabelecer uma sessão remota e emprega criptografia AES para impedir que usuários não autorizados visualizem suas informações. No entanto, existem alguns riscos de segurança do Chrome Remote Desktop que são especialmente importantes quando a ferramenta é utilizada em um ambiente empresarial.

O artigo a seguir analisa algumas questões de segurança do Chrome Remote Desktop. Também recomendamos métodos para tornar a ferramenta mais segura, a fim de proteger melhor seus sistemas e dados.

Preocupações com a Privacidade

Ao analisar o quão seguro é o Chrome Remote Desktop, a privacidade imediatamente vem à mente. Ao estabelecer uma sessão remota, o computador de destino deve estar ligado e desbloqueado. Isso fornece a outros usuários acesso à máquina sem precisar fazer login ou inserir qualquer credencial. Qualquer pessoa sentada no console pode ligar a tela e assistir às atividades realizadas pela sessão remota. Elas também podem acessar os aplicativos e as informações armazenadas no computador de mesa.

Solução: Ativar o modo Cortina

O modo cortina impede que uma pessoa observe uma sessão remota visualizando a atividade na máquina desktop. Habilitar o modo cortina requer que os usuários atualizem as chaves do registro do Windows ou façam alterações de configuração no macOS.

Ativando o modo cortina em sistemas Windows

Opção 1: Use o procedimento a seguir em dispositivos Windows que estejam executando as versões Professional, Enterprise, Ultimate ou Server do sistema operacional.

Após fazer login como administrador, utilize o Regedit para definir as seguintes chaves de registro:

- • HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\RemoteAccess

HostRequireCurtain para 1. - • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections para 0.

- • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\UserAuthentication para 0.

Sistemas Windows 10 precisam de uma chave de registro adicional:

- • HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\SecurityLayer para 1.

Todos os passos acima devem ser completados para habilitar o modo Cortina. Se você pular algum passo, sua sessão pode ser encerrada, obrigando você a repetir as atualizações do registro.

Opção 2: Outra opção em máquinas Windows é executar os seguintes comandos longos e extensos a partir de um prompt de comando elevado. Esses comandos concatenados definem os valores de registro e forçam sua aplicação imediata.

reg add HKLM\Software\Policies\Google\Chrome /v RemoteAccessHostRequireCurtain /d 1 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /d 0 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /d 1 /t REG_DWORD /f && reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /d 0 /t REG_DWORD /f && net stop chromoting && net start chromoting

Etapas para ativar o modo cortina no Mac:

Abra uma janela do Terminal usando um ID com permissão administrativa.

Defina o valor padrão de RemoteAccessHostRequireCurtain como verdadeiro executando o comando defaults para o usuário atual e para o root.

- •

defaults write com.google.Chrome RemoteAccessHostRequireCurtain -boolean true - •

sudo defaults write com.google.Chrome RemoteAccessHostRequireCurtain -boolean true

Para restaurar o RemoteAccessHostRequireCurtain, exclua a chave dos defaults para o usuário atual e para o root:

- •

defaults delete com.google.Chrome RemoteAccessHostRequireCurtain - •

sudo defaults delete com.google.Chrome RemoteAccessHostRequireCurtain

Credenciais Potencialmente Fracas

Decidir se o Chrome Remote Desktop é seguro depende da complexidade e segurança das credenciais usadas para estabelecer a sessão. Uma conexão do Chrome Remote Desktop pode ser utilizada por um hacker para obter acesso à infraestrutura da sua empresa, onde podem lançar ransomware, monitorar atividades e roubar dados.

Por padrão, uma sessão comum do Chrome Remote Desktop é protegida pela senha da conta Google do indivíduo. Agentes mal-intencionados utilizam táticas como ataques man-in-the-middle, ataques de força bruta e e-mails de phishing para obter acesso às credenciais necessárias para comprometer sessões do Chrome Remote Desktop.

Algumas ferramentas de acesso remoto, como o TeamViewer, que são projetadas para uso empresarial, podem gerar uma sequência única de caracteres utilizada para uma única sessão remota. O Chrome não dispõe dessa funcionalidade, mas há algumas medidas que você pode adotar para minimizar essa vulnerabilidade de segurança do Chrome Remote Desktop.

Solução 1: Proteja a conta do Google com uma senha forte e verificação em duas etapas

Usar uma senha forte e a autenticação em dois fatores é uma boa ideia que oferece proteção adicional para sua conta do Google e, consequentemente, para suas sessões do Chrome Remote Desktop. Uma senha forte tem pelo menos 12 caracteres e não é facilmente adivinhada por possíveis invasores. Você não deve compartilhar a senha com ninguém e deve trocá-la regularmente, especialmente se achar que ela foi comprometida.

Além de definir uma senha forte, ative a verificação em duas etapas para suas contas do Google com o seguinte procedimento.

-

Abra o navegador Chrome.

-

Navegue até a Verificação em 2 etapas.

-

Clique em Começar na janela pop-up e siga as instruções para ativar a Verificação em Duas Etapas.

A combinação de uma senha forte com a Verificação em 2 Etapas melhora a segurança da sua conta do Google e das sessões de área de trabalho remota.

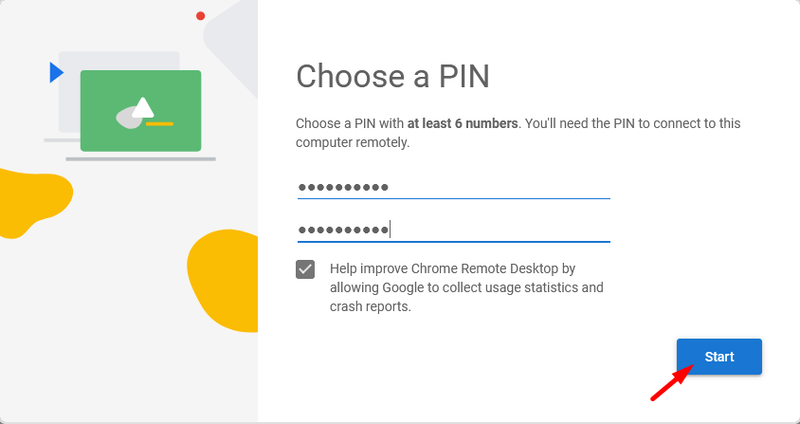

Solução 2: Defina um PIN longo e complexo

Você precisa definir um código PIN ao configurar o Chrome Remote Desktop. O Google exige que você selecione um PIN com pelo menos seis dígitos. Definir um PIN mais longo melhora a segurança, tornando-o menos vulnerável a ataques de agentes mal-intencionados. Se você já configurou um PIN do Chrome Remote Desktop, pode editá-lo na seção Dispositivo Remoto da interface.

Vulnerabilidade de WiFi Público

Usar seu próprio dispositivo para o trabalho ou redes Wi-Fi públicas expõe uma conexão do Chrome Remote Desktop a vários tipos de ataques. Normalmente, você estará se conectando por meio de uma porta de firewall aberta, que é uma vulnerabilidade em potencial que hackers podem explorar. Ao identificar a porta que você está usando para a conexão de área de trabalho remota, os hackers têm as informações de que precisam para lançar um ataque.

Solução: Use VPN e software antivírus

Você pode tomar estas duas medidas para minimizar essa vulnerabilidade e garantir que a conexão do Chrome Remote Desktop esteja segura:

-

Implemente uma rede privada virtual (VPN) no dispositivo que você usa para estabelecer sua sessão do Chrome Remote Desktop. Uma VPN utiliza criptografia e tecnologia de tunelamento que cria uma conexão segura entre sua máquina e a rede. A única maneira de usar WiFi público com segurança para atividades sensíveis é com uma VPN.

-

Implante softwares de malware e antivírus atualizados em seu dispositivo e revise regularmente os logs do sistema para procurar atividades suspeitas.

Os usuários empresariais devem sempre usar uma VPN para trabalho remoto antes de estabelecer uma conexão do Chrome Remote Desktop com os recursos da empresa.

Problemas de Firewall e Compatibilidade

Muitos usuários implantam firewalls de terceiros para fornecer proteção às suas redes e endpoints. Um firewall devidamente configurado controla o tráfego de rede de entrada e saída para manter seu dispositivo seguro e garante que nenhuma exfiltração de dados não autorizada esteja sendo realizada.

Infelizmente, o Chrome Remote Desktop possui problemas conhecidos com muitas soluções populares de firewall. Soluções de Área de Trabalho Remota mais voltadas para usuários corporativos geralmente são mais compatíveis com firewalls.

Solução: Ative o NLA e crie exceções no firewall

Se você encontrar um firewall impactando sua capacidade de se conectar com o Chrome Remote Desktop, pode ativar a Autenticação em Nível de Rede (NLA). Este parâmetro pode ser acessado através das Propriedades da Conexão de Área de Trabalho Remota.

Você pode manter seu firewall operacional enquanto usa o Chrome Remote Desktop criando uma exceção que permita o estabelecimento da conexão. Isso protege seu computador permitindo que você o acesse por meio da sua sessão do Chrome Remote Desktop.

Software Seguro de Suporte Remoto

Faça a mudança para o HelpWire, uma alternativa mais segura ao Chrome Remote Desktop, e evite potenciais riscos de segurança. O HelpWire utiliza o Auth0, um provedor de autenticação de terceiros confiável, para garantir logins seguros de usuários. Todos os dados e conexões são protegidos por criptografia AES de 256 bits e protocolos TLS/SSL.

A plataforma cria conexões diretas peer-to-peer entre o Operador e o Cliente remoto, evitando servidores sempre que possível. Se uma conexão direta não estiver disponível, servidores AWS são usados estritamente para o roteamento dos dados, garantindo que permaneçam criptografados de ponta a ponta e anonimizados.

HelpWire oferece acesso remoto confiável, seguro, simples e econômico – ideal para uso profissional e pessoal.

-

Suporte multiplataformaFunciona no Windows, macOS e Linux.

-

Sem custos adicionaisAcesse remotamente sem taxas adicionais.

-

Configuração fácilNenhuma configuração complexa de servidor é necessária.

-

Acesso não assistidoConecte-se com segurança a qualquer momento.