So aktivieren Sie Remote Desktop aus der Ferne: Ein umfassender Leitfaden

- HelpWire

- →

- Blog

- →

- Definitive Guide to using Microsoft Remote Desktop

- →

- How to remotely enable RDP

Viele Support-Profis kennen die Situation, wenn sie gerade an der Workstation eines Kunden gearbeitet haben, aber dennoch in Zukunft per Fernzugriff auf den Rechner zugreifen müssen, um letzte Details zu finalisieren oder offene Punkte zu beheben, mithilfe von Remote Desktop.

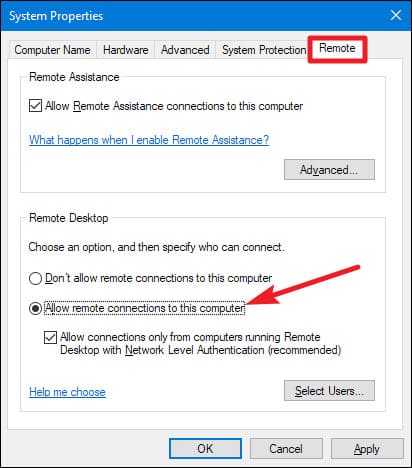

Windows- und Windows Server-Versionen haben Remote Desktop standardmäßig nicht aktiviert, aber dies kann einfach über die Systemsteuerung erledigt werden, wenn sich der Computer direkt in Ihrer Nähe befindet.

Allerdings kann es schwierig sein, Remote Desktop aus der Ferne zu aktivieren, wenn es aus Sicherheitsgründen deaktiviert ist und sich der Rechner nicht physisch vor Ihnen befindet.

So aktivieren Sie RDP aus der Ferne mithilfe der Gruppenrichtlinie

Die Konfiguration von Gruppenrichtlinien für den Remote-Desktop-Zugriff ist ideal für diejenigen, die Remote Desktop auf mehreren Servern/Arbeitsstationen remote aktivieren müssen, um zu funktionieren (während eine Active Directory Organisationseinheitenstruktur gemeinsam genutzt wird).

Befolgen Sie die untenstehenden Schritte, um den Remote Desktop mit Gruppenrichtlinien remote zu aktivieren:

-

Starten Sie Ihre Gruppenrichtlinien-Verwaltungskonsole (GPMC).

-

Erstellen Sie ein neues Gruppenrichtlinienobjekt oder bearbeiten Sie ein bestehendes GPO.

-

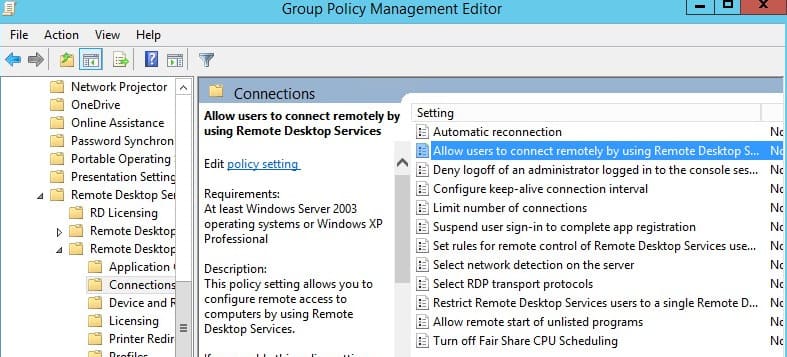

Gehen Sie zum folgenden GPO-Knoten:

Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Remotedesktopdienste\Remotedesktop-Sitzungshost\Verbindungen -

Doppelklicken Sie auf „Benutzern das Herstellen von Remoteverbindungen mit Remotedesktopdiensten erlauben“ (siehe unten).

-

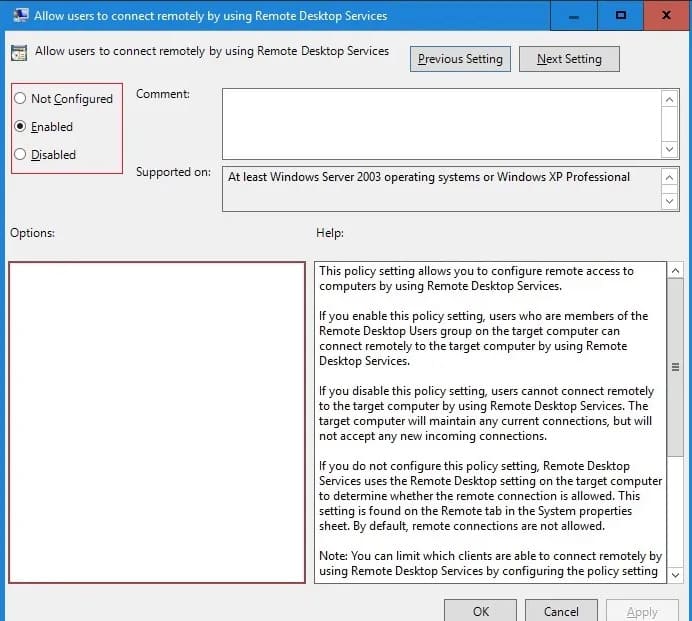

Wählen Sie die Radio-Schaltfläche „Aktiviert“ und klicken Sie auf OK.

-

Schließen Sie den GPO-Editor.

-

Verknüpfen Sie das Gruppenrichtlinienobjekt (GPO) mit der entsprechenden Organisationseinheit.

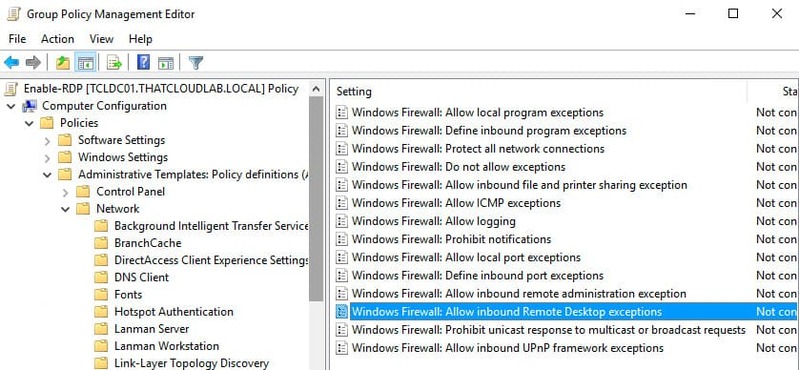

Um RDP aus der Ferne zu aktivieren, müssen Benutzer RDP in der Windows-Firewall auf dem entfernten Windows 10-Computer zulassen. Navigieren Sie wie folgt:

Computerkonfiguration > Richtlinien > Administrative Vorlagen > Netzwerk > Netzwerkverbindungen > Windows-Firewall > DomänenprofilUnd setzen Sie „Ausnahmen für eingehende Remotedesktopverbindungen zulassen“ auf Aktiviert.

Das Hauptproblem mit der Gruppenrichtlinie besteht darin, dass sie für Benutzer, die sich schnell bei entfernten Rechnern anmelden müssen, keine praktikable Option ist.

Im Gegensatz dazu ermöglicht eine PowerShell-Konsole den Benutzern, die Aufgabe mit einem einzigen Befehl zu erledigen.

Wenn Sie physischen Zugriff auf den Computer haben, lesen Sie unsere Anleitungen zu wie man Remote Desktop unter Windows 10 aktiviert oder https://www.helpwire.app/blog/de/how-to-allow-rdp-windows-11/. Windows Home-Benutzer sollten wie man Remote Desktop in Windows 10/11 Home aktiviert beachten.

So aktivieren Sie den Remote Desktop aus der Ferne mit PowerShell

Das Remote-Aktivieren von Remote Desktop beinhaltet die Konfiguration und Ausführung des WinRM-Dienstes (Windows Remote Management) auf dem entfernten Rechner. Ab Windows Server 2012 sind WinRM-Dienste in allen nachfolgenden Versionen standardmäßig aktiviert.

Allerdings ist WinRM auf Client-Betriebssystemen (wie Windows 10) standardmäßig nicht aktiviert.

Für die Aktivierung von Remote Desktop via PowerShell müssen entfernte Computer die folgenden Voraussetzungen erfüllen:

- — Der WinRM-Dienst muss ausgeführt werden.

- — Benutzer müssen über Administratorrechte auf dem entfernten Rechner verfügen.

- — Die Windows Defender Firewall mit erweiterter Sicherheit sollte deaktiviert sein oder es sollten Regeln aktiviert werden, die Remotezugriff über PowerShell Remoting erlauben.

Hier ist ein Beispiel für Benutzer, die RDP aus der Ferne über Windows Server 2012 R2/2016/2019 aktivieren möchten.

- Öffnen Sie die PowerShell-Konsole auf Ihrem Computer.

- Führen Sie den folgenden Befehl aus, um sich mit einem Server remote zu verbinden:

Enter-PSSession -ComputerName server.domain.local -Credential domainadministrator

Um Remote Desktop zu aktivieren, müssen Benutzer den Registrierungsparameter fDenyTSConnections auf dem Remote-Computer von 1 auf 0 ändern.

Führen Sie folgenden Befehl aus:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -Value 0

Beim Aktivieren von RDP mit dieser Methode wird die Regel, die Remote-RDP-Verbindungen in den Windows-Firewallregeln erlaubt, nicht aktiviert.

Führen Sie den folgenden Befehl aus, um eingehende RDP-Verbindungen in der Windows-Firewall zuzulassen:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Tipp: Auf Windows-Computern werden standardmäßig die TCP/3389-Ports für eingehende Remote-Desktop-Verbindungen verwendet. Benutzer können die Standard-RDP-Portnummer in der Registrierung über den Parameter PortNumber im Registrierungsschlüssel ändern:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Falls die oben genannte Firewall-Regel fehlt, erstellen Sie diese manuell mit folgendem Befehl:

netsh advfirewall firewall add rule name="allow RemoteDesktop" dir=in protocol=TCP localport=3389 action=allow

Beschränken Sie Hosts und/oder Subnetze, die Benutzern erlauben, sich über Remote Desktop zu verbinden, indem Sie eine benutzerdefinierte Regel erstellen, die der Windows-Firewall nur eingehende RDP-Verbindungen von bestimmten IP-Adressen, Subnetzen oder IP-Bereichen erlaubt.

In diesem Fall verwenden Sie folgenden Befehl anstelle des vorherigen:

New-NetFirewallRule -DisplayName “Restrict_RDP_access" -Direction Inbound -Protocol TCP -LocalPort 3389 -RemoteAddress 192.168.1.0/24,192.168.2.100 -Action Allow

Aktivieren Sie die sichere RDP-Authentifizierung (NLA – Network Level Authentication) durch Ausführen des folgenden Befehls:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 1

Überprüfen Sie die Verfügbarkeit des TCP-Ports 3389 auf dem Remote-Host von Ihrem Computer aus, indem Sie folgenden Befehl ausführen:

Test-NetConnection 192.168.1.11 -CommonTCPPort rdp

Wenn eine Situation eintritt, in der Benutzer RDP auf mehreren Remote-Computern gleichzeitig aktivieren müssen, verwenden Sie das folgende PowerShell-Skript:

$comps = “Server1”, “Server2”, “Server3”, “Server4”

Invoke-Command –Computername $comps –ScriptBlock {Set-ItemProperty -Path “HKLM:\System\CurrentControlSet\Control\Terminal Server” -Name “fDenyTSConnections” –Value 0}

Invoke-Command –Computername $comps –ScriptBlock {Enable-NetFirewallRule -DisplayGroup “Remote Desktop”}

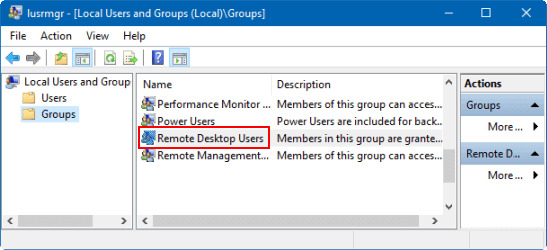

Nur Mitglieder der lokalen Administratorengruppe können standardmäßig per RDP remote eine Verbindung herstellen.

Administratoren können RDP-Verbindungen für Nicht-Administratoren aktivieren, indem sie diese zur lokalen Gruppe „Remotedesktopbenutzer“ hinzufügen.

Fügen Sie die gewünschten Benutzer lokal über die lokalen Benutzer und Gruppen (LUSRMGR.MSC) zur Gruppe „Remotedesktopbenutzer“ hinzu.

Eine weitere Option besteht darin, die Mitgliedschaft der RD-Benutzergruppe remote mit PowerShell Remoting und Enter-PSSession zu ändern.

Geben Sie den folgenden Befehl ein, um den Domänenbenutzer „jdoe“ zur lokalen Gruppe hinzuzufügen:

net localgroup "remote desktop users" /add "test\jdoe”

Alternativ können Benutzer einen anderen PowerShell-Remoting-Befehl („Invoke-Command“) anstelle von Enter-PSSession versuchen:

Invoke-Command -Scriptblock {net localgroup "remote desktop users" /add "test\jdoe”

} -Computer server.test.com

Aktivieren von Remote Desktop aus der Ferne mit WMI

Um RDP auf Remote-Computern zu aktivieren, auf denen WinRM deaktiviert ist (wie auf einem normalen Computer mit Windows 10), können Benutzer den WMI PowerShell-Befehl versuchen.

Überprüfen Sie, ob der RDP-Zugriff auf dem Remote-Computer aktiviert ist, indem Sie folgenden Befehl ausführen:

Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices -Computer 192.168.1.11 -Authentication 6

Fügen Sie mit dem folgenden Befehl eine Windows-Firewall-Ausnahmeregel hinzu, um RDP zu aktivieren:

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalService

So aktivieren Sie RDP mit psexec

Die zuletzt in diesem Artikel besprochene Methode beinhaltet das kostenlose Microsoft-Tool psexec. Diese Remote-Access-Option benötigt keine aktivierte PowerShell-Remoting-Funktion, ist jedoch nicht so unkompliziert.

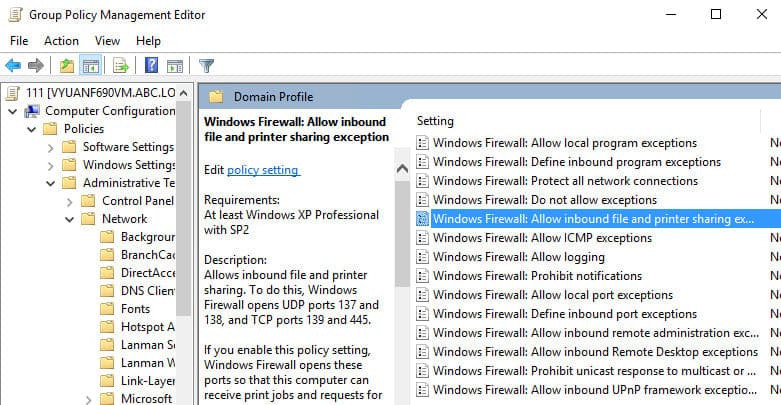

Psexec benötigt die Freigabe des Windows-Firewalls für Datei- und Druckerfreigabe, was wahrscheinlich häufiger vorkommt als das Öffnen von WMI-Ports oder das Aktivieren von PowerShell-Remoting.

Navigieren Sie wie unten gezeigt:

Computer Configuration > Policies > Administrative Templates > Network > Network Connections > Windows Firewall > Domain Profile > Windows Firewall: Allow inbound file and printer sharing exception

Bearbeiten Sie die Registrierung, um RDP mit psexec zu aktivieren, indem Sie folgenden Befehl ausführen:

psexec.exe \\<computer name> reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Dieser Befehl setzt außerdem den Registrierungseintrag, der den Zugriff auf Terminal Server deaktiviert, auf 0.

Erlauben Sie Remote Desktop Protocol (RDP)-Verbindungen in der Windows-Firewall mit psexec:

psexec.exe \\<computer name> netsh firewall set service RemoteDesktop enable

Aktivieren von RDP mit dem Server-Manager

In einer Serverumgebung können Sie RDP remote über den Server-Manager aktivieren. Mit diesem Tool können Sie Server verwalten, nicht nur Ihren lokalen. Durch Auswahl von „Verwalten“ können Sie andere Server aus Ihrem Netzwerk hinzufügen, um diese zu überwachen.

Nachdem Sie einen Server hinzugefügt haben, können Sie diesen sowie seine Rollen über die Option „Rollen und Features hinzufügen“ unter dem Tab „Verwalten“ konfigurieren. So können Sie die Rolle „Remotedesktopdienste (RDS)“ installieren oder eine vollständige RDS-Umgebung einrichten, einschließlich Connection Broker, Gateways und Lizenzserver – alles remote über den Server-Manager.

Zusammenfassung

Wie Sie sehen können, haben Nutzer mehrere Möglichkeiten, per Fernzugriff Remote Desktop zu aktivieren. Während die besprochenen Methoden jeweils ihre Vor- und Nachteile haben, sind sie alle ausreichend zugänglich, damit Nutzer aller Art experimentieren und ihre ideale Option finden können.

Im modernen Zeitalter ist der Fernzugriff nicht nur bequem – sondern notwendig. Da die Arbeitswelt weiterhin auf Remote-Arbeitsumgebungen umstellt, sollten Organisationen jeder Größe sichere und geschützte Remote-Access-Verfahren implementieren, um eine unterbrechungsfreie Produktivität ihres Teams zu gewährleisten.