Comment activer le Bureau à distance à distance : Guide définitif

- HelpWire

- →

- Blog

- →

- Definitive Guide to using Microsoft Remote Desktop

- →

- How to remotely enable RDP

De nombreux professionnels du support savent ce que c’est lorsque, après avoir terminé un travail sur le poste de travail d’un client, ils auront tout de même besoin d’un accès à distance à la machine pour finaliser ou corriger certains détails à l’avenir en utilisant le Bureau à distance.

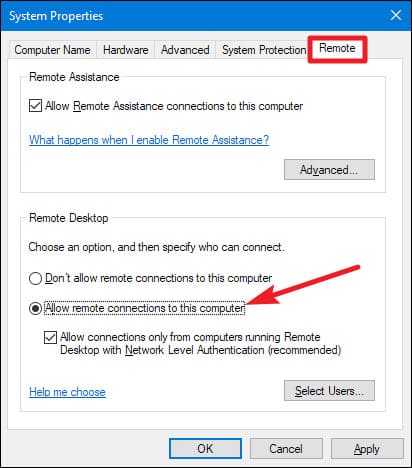

Les versions de Windows et de Windows Server n’ont pas le Bureau à distance activé par défaut, mais cela peut être facilement fait via le Panneau de configuration si l’ordinateur se trouve juste à côté de vous.

Cependant, si le Bureau à distance est désactivé en raison de mesures de sécurité, l’activer à distance lorsque la machine n’est pas physiquement devant vous peut s’avérer délicat.

Ci-dessous, nous expliquerons comment activer à distance le Bureau à distance sous Windows 10 en utilisant la Stratégie de groupe, PowerShell, WMI ou psexec sans accès local à l’ordinateur cible. À la fin de cet article, les lecteurs sauront comment activer à distance le Bureau à distance et se connecter à un ordinateur client lorsqu’il doit être réparé.

Comment activer le RDP à distance en utilisant la stratégie de groupe

La configuration de la stratégie de groupe pour l’accès au bureau à distance est idéale pour ceux qui ont besoin d’activer le Bureau à distance à distance sur plusieurs serveurs/postes de travail pour fonctionner (tout en partageant une structure d’Unité d’Organisation Active Directory).

Suivez les étapes ci-dessous pour activer le Bureau à distance à distance avec la stratégie de groupe :

-

Lancez votre console de gestion des stratégies de groupe (GPMC)

-

Générez un nouvel objet de stratégie de groupe, ou modifiez un GPO existant.

-

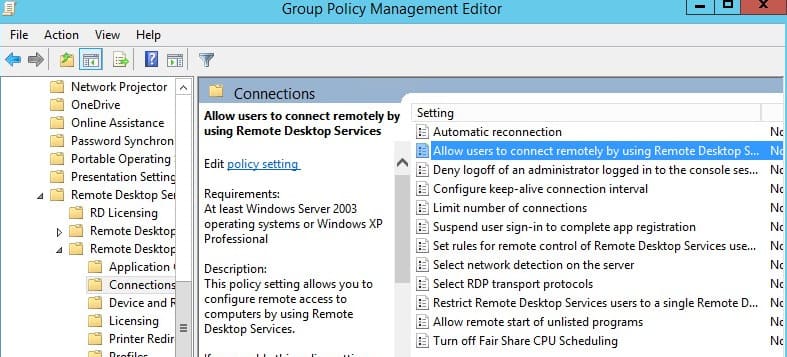

Accédez au nœud GPO ci-dessous :

Configuration ordinateur\Modèles d’administration\Composants Windows\Services Bureau à distance\Hôte de session Bureau à distance\Connexions -

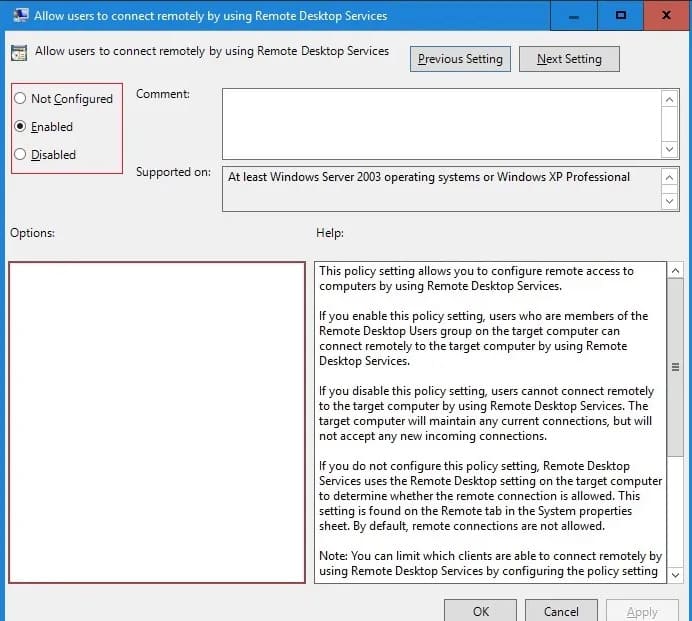

Double-cliquez sur “Autoriser les utilisateurs à se connecter à distance à l’aide des Services Bureau à distance” (illustré ci-dessous).

-

Choisissez le bouton radio « Activé » et cliquez sur OK.

-

Fermez l’éditeur de GPO.

-

Liez l’objet de stratégie de groupe (GPO) à l’unité d’organisation appropriée.

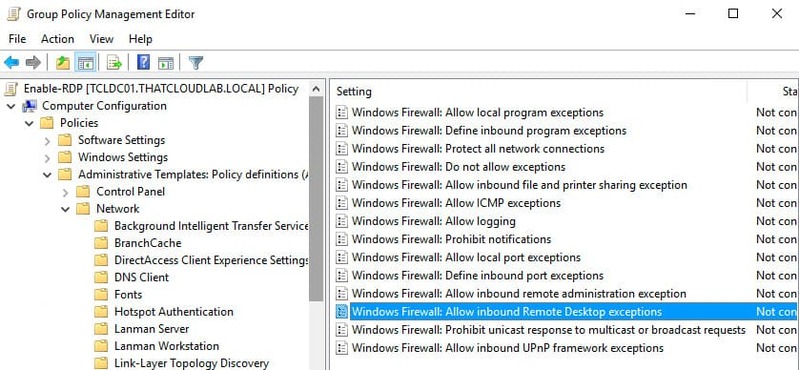

Pour activer le RDP à distance, les utilisateurs doivent autoriser le RDP dans le Pare-feu Windows situé sur l’ordinateur Windows 10 distant. Naviguez comme suit :

Configuration de l’ordinateur > Stratégies > Modèles d'administration > Réseau > Connexions réseau > Pare-feu Windows > Profil de domaineEt définissez « Autoriser les exceptions de bureau à distance entrant » sur Activé.

Le principal problème avec la stratégie de groupe est que pour les utilisateurs ayant besoin de se connecter rapidement à des machines distantes, la stratégie de groupe n’est pas une option viable.

À l’inverse, une console PowerShell permet aux utilisateurs d’accomplir la tâche avec une seule commande.

Si vous avez un accès physique à l’ordinateur, consultez nos guides sur comment activer le Bureau à distance sur Windows 10 ou https://www.helpwire.app/blog/fr/how-to-allow-rdp-windows-11/. Les utilisateurs de Windows Home doivent se référer à comment activer le Bureau à distance sur Windows 10/11 Home.

Comment activer le Bureau à distance à distance avec PowerShell

Activer le Bureau à distance à distance implique de configurer et d’exécuter le service WinRM (Windows Remote Management) sur la machine distante. À partir de Windows Server 2012, les services WinRM sont activés par défaut dans toutes les versions ultérieures.

Cependant, WinRM n’est pas activé par défaut sur les systèmes d’exploitation client (comme Windows 10).

Les ordinateurs distants doivent répondre aux critères ci-dessous pour activer le Bureau à distance via PowerShell :

- — Exécuter le service WinRM.

- — Les utilisateurs doivent disposer d’une autorisation d’administrateur sur l’ordinateur distant.

- — Pare-feu Windows Defender avec sécurité avancée doit être désactivé, ou les utilisateurs doivent activer les règles permettant l’accès à distance via PowerShell Remoting.

Voici un exemple pour les utilisateurs souhaitant activer RDP à distance via Windows Server 2012 R2/2016/2019.

- Lancez la console PowerShell sur votre ordinateur.

- Exécutez la commande (voir ci-dessous) pour vous connecter à un serveur à distance :

Enter-PSSession -ComputerName server.domain.local -Credential domainadministrator

Pour activer le Bureau à distance, les utilisateurs doivent modifier le paramètre de registre le paramètre de registre fDenyTSConnections sur la machine distante de 1 à 0.

Exécutez la commande suivante :

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -Value 0

Lorsque vous activez le RDP à l’aide de cette méthode, la règle permettant les connexions RDP à distance n’est pas activée dans les règles du Pare-feu Windows.

Exécutez la commande ci-dessous pour autoriser les connexions RDP entrantes dans le Pare-feu Windows :

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Astuce : Sur les ordinateurs Windows, les ports TCP/3389 sont utilisés par défaut pour les connexions Bureau à distance entrantes. Les utilisateurs peuvent modifier le port RDP par défaut dans le registre via le paramètre PortNumber dans la clé de registre :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Si la règle du pare-feu ci-dessus est absente, créez-la manuellement en utilisant la commande ci-dessous :

netsh advfirewall firewall add rule name="allow RemoteDesktop" dir=in protocol=TCP localport=3389 action=allow

Limitez les hôtes et/ou les sous-réseaux afin de permettre aux utilisateurs de se connecter avec le Bureau à distance en créant une règle personnalisée permettant au Pare-feu Windows d’accepter uniquement les connexions RDP entrantes provenant d’adresses IP, de sous-réseaux ou de plages d’IP spécifiques.

Dans ce cas, utilisez la commande suivante à la place de la précédente :

New-NetFirewallRule -DisplayName “Restrict_RDP_access" -Direction Inbound -Protocol TCP -LocalPort 3389 -RemoteAddress 192.168.1.0/24,192.168.2.100 -Action Allow

Activez l’authentification RDP sécurisée (NLA – Network Level Authentication) en exécutant la commande suivante :

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 1

Vérifiez la disponibilité du port TCP 3389 sur l’hôte distant depuis votre ordinateur en exécutant la commande :

Test-NetConnection 192.168.1.11 -CommonTCPPort rdp

Si une situation se présente où les utilisateurs doivent activer le RDP sur plusieurs ordinateurs distants en même temps, utilisez le script PowerShell suivant :

$comps = “Server1”, “Server2”, “Server3”, “Server4”

Invoke-Command –Computername $comps –ScriptBlock {Set-ItemProperty -Path “HKLM:\System\CurrentControlSet\Control\Terminal Server” -Name “fDenyTSConnections” –Value 0}

Invoke-Command –Computername $comps –ScriptBlock {Enable-NetFirewallRule -DisplayGroup “Remote Desktop”}

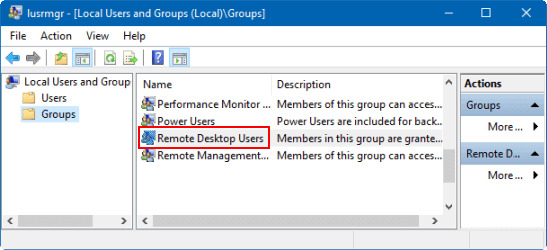

Par défaut, seuls les membres du groupe local Administrateurs peuvent se connecter à distance via RDP.

Les administrateurs peuvent autoriser les connexions RDP pour les utilisateurs non administrateurs en les ajoutant au groupe local Utilisateurs du Bureau à distance.

Ajoutez les utilisateurs souhaités au groupe Utilisateurs du Bureau à distance localement via Utilisateurs et groupes locaux (LUSRMGR.MSC).

Une autre option consiste à modifier à distance l’appartenance au groupe des utilisateurs RD avec PowerShell Remoting via la commande Enter-PSSession.

Saisissez la commande suivante pour ajouter l’utilisateur de domaine « jdoe » au groupe local :

net localgroup "remote desktop users" /add "test\jdoe”

Alternativement, les utilisateurs peuvent essayer une autre commande de PowerShell remoting (“Invoke-Command”) au lieu de Enter-PSSession :

Invoke-Command -Scriptblock {net localgroup "remote desktop users" /add "test\jdoe”

} -Computer server.test.com

Activation du bureau à distance à distance avec WMI

Pour activer le RDP sur des ordinateurs distants où WinRM est désactivé (comme sur un ordinateur classique avec Windows 10), les utilisateurs peuvent essayer la commande WMI PowerShell.

Vérifiez si l’accès RDP est activé sur l’ordinateur distant en exécutant la commande :

Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices -Computer 192.168.1.11 -Authentication 6

Ajoutez une règle d’exception au Pare-feu Windows pour activer le RDP avec la commande ci-dessous :

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalService

Comment activer le RDP avec psexec

La dernière méthode abordée dans cet article implique l’outil gratuit de Microsoft, psexec. Cette option d’accès à distance ne nécessite pas l’activation du mode distant PowerShell, mais elle n’est pas aussi simple à utiliser.

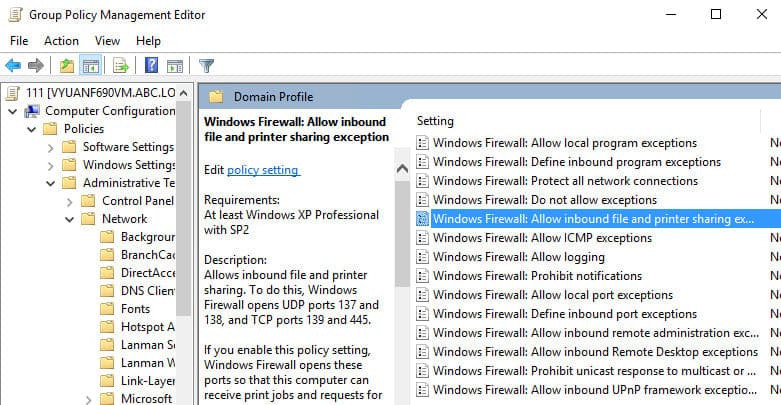

Psexec nécessite que le Pare-feu Windows soit ouvert pour le partage de fichiers et d’imprimantes, ce qui est probablement plus courant que d’ouvrir les ports WMI ou d’activer le mode distant PowerShell.

Naviguez comme indiqué ci-dessous :

Configuration de l’ordinateur > Stratégies > Modèles d’administration > Réseau > Connexions réseau > Pare-feu Windows > Profil de domaine > Pare-feu Windows : Autoriser l’exception de partage de fichiers et d’imprimantes en entrée

Modifiez le registre pour activer RDP avec psexec en exécutant la commande ci-dessous :

psexec.exe \\<nom de l’ordinateur> reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Cette commande définit également la clé de registre, ce qui désactive l’accès au Terminal Server en la réglant sur 0.

Autorisez les connexions Remote Desktop Protocol (RDP) dans le Pare-feu Windows avec psexec :

psexec.exe \\<nom de l’ordinateur> netsh firewall set service RemoteDesktop enable

Activation du RDP à l'aide du Gestionnaire de serveur

Dans un environnement serveur, vous pouvez activer le RDP à distance via Server Manager. Cet outil vous permet de gérer des serveurs au-delà de votre propre serveur local. En sélectionnant « Gérer », vous pouvez ajouter d’autres serveurs de votre réseau à superviser.

Une fois que vous avez ajouté un serveur, vous pouvez le configurer et gérer ses rôles en utilisant l’option « Ajouter des rôles et fonctionnalités » sous l’onglet « Gérer ». Cela vous permet d’installer le rôle Services Bureau à distance (RDS) ou de configurer un environnement RDS complet, incluant les courtiers de connexion, les passerelles et les serveurs de licences, le tout à distance via Server Manager.

En résumé

Comme vous pouvez le voir, les utilisateurs disposent de plusieurs options pour expérimenter l’activation du Bureau à distance à distance. Bien que les méthodes abordées aient leurs avantages et inconvénients, toutes sont suffisamment accessibles pour permettre à tous les types d’utilisateurs de les tester et de trouver l’option idéale.

À l’ère moderne, l’accès à distance n’est pas seulement pratique — il est nécessaire. À mesure que le monde du travail continue d’évoluer vers des environnements de travail à distance, les organisations de toutes tailles devraient mettre en place des procédures d’accès à distance sûres et sécurisées afin de garantir une productivité ininterrompue pour leur équipe.