Come abilitare Desktop remoto da remoto: una guida definitiva

- HelpWire

- →

- Blog

- →

- Definitive Guide to using Microsoft Remote Desktop

- →

- How to remotely enable RDP

Molti professionisti dell’assistenza conoscono la situazione in cui, dopo aver appena completato il lavoro sulla postazione di un cliente, hanno comunque bisogno di un accesso remoto alla macchina per finalizzare o risolvere alcune questioni in futuro utilizzando Desktop Remoto.

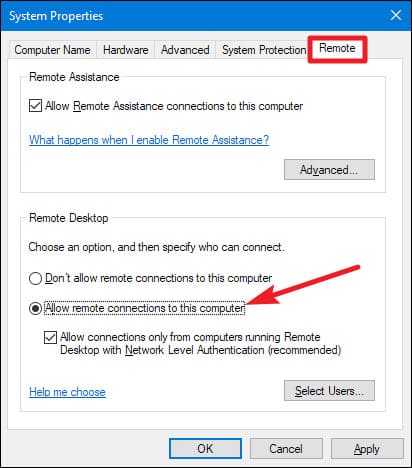

Le versioni di Windows e Windows Server non hanno Desktop Remoto abilitato di default, ma può essere facilmente attivato tramite il Pannello di Controllo se il computer è vicino a te.

Tuttavia, se il Desktop Remoto è disabilitato per motivi di sicurezza, abilitarlo da remoto quando la macchina non è fisicamente davanti a te può essere complicato.

Di seguito, spiegheremo come abilitare da remoto Desktop Remoto su Windows 10 utilizzando Group Policy, PowerShell, WMI o psexec senza accesso locale al computer di destinazione. Alla fine di questo articolo, i lettori sapranno come attivare Desktop Remoto da remoto e collegarsi a un computer client quando necessita di essere riparato.

Come attivare RDP da remoto utilizzando Criteri di gruppo

La configurazione dei Criteri di gruppo per l’accesso al desktop remoto è ideale per coloro che necessitano di attivare Desktop Remoto a distanza su più server/workstation per funzionare (condividendo una struttura di Unità Organizzativa di Active Directory).

Seguire i passaggi seguenti per abilitare Desktop Remoto da remoto tramite Criteri di gruppo:

-

Avvia la Console di Gestione dei Criteri di Gruppo (GPMC)

-

Genera un nuovo Oggetto Criteri di Gruppo oppure modifica un GPO esistente.

-

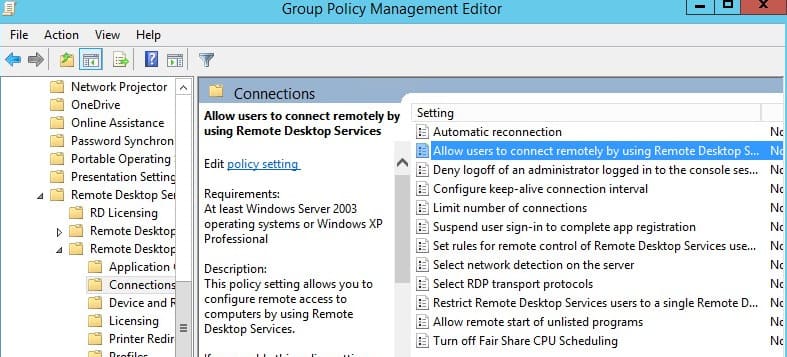

Passare al nodo GPO di seguito:

Configurazione computer\Modelli amministrativi\Componenti di Windows\Servizi Desktop remoto\Host sessione Desktop remoto\Connessioni -

Fai doppio clic su “Consenti agli utenti di connettersi da remoto utilizzando Servizi Desktop remoto” (mostrato di seguito).

-

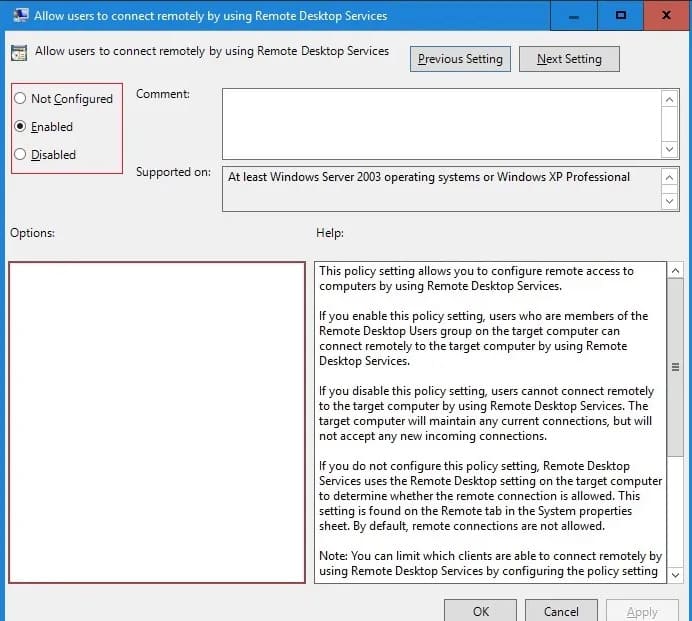

Scegli il pulsante di opzione “Abilitato” e premi OK.

-

Chiudi l’editor GPO.

-

Collega l’oggetto Criteri di gruppo (GPO) all’Unità Organizzativa appropriata.

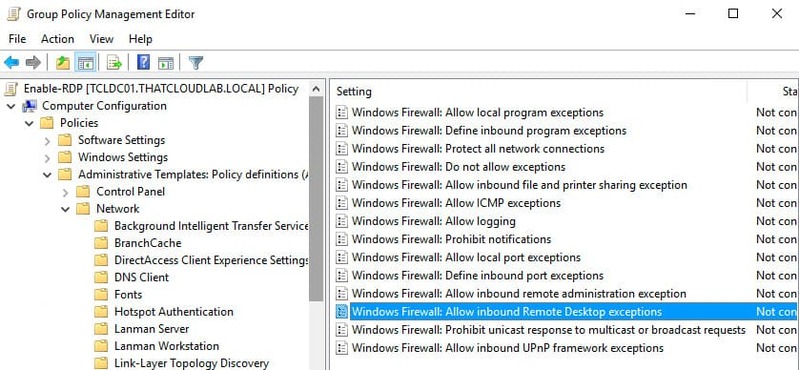

Per abilitare RDP da remoto, gli utenti devono consentire RDP nel firewall di Windows situato sul computer remoto con Windows 10. Navigare come segue:

Configurazione computer > Criteri > Modelli amministrativi > Rete > Connessioni di rete > Firewall di Windows > Profilo di dominioE impostare “Consenti eccezioni Desktop remoto in ingresso” su Abilitato.

Il principale problema con Group Policy è che per gli utenti che necessitano di accessi rapidi a macchine remote, Group Policy non è un’opzione praticabile.

Al contrario, una console PowerShell consente agli utenti di svolgere il compito con un solo comando.

Se hai accesso fisico al computer, consulta le nostre guide su come abilitare Desktop Remoto su Windows 10 oppure https://www.helpwire.app/blog/it/how-to-allow-rdp-windows-11/. Gli utenti di Windows Home dovrebbero fare riferimento a come abilitare Desktop Remoto in Windows 10/11 Home.

Come abilitare Desktop Remoto da remoto con PowerShell

Attivare Desktop Remoto da remoto comporta la configurazione e l’esecuzione del servizio WinRM (Windows Remote Management) sulla macchina remota. A partire da Windows Server 2012, i servizi WinRM sono abilitati di default in tutte le versioni successive.

Tuttavia, WinRM non è attivato di default sui sistemi operativi client (come Windows 10).

I computer remoti devono soddisfare i requisiti indicati di seguito per abilitare Desktop Remoto tramite PowerShell:

- — Eseguire il servizio WinRM.

- — Gli utenti devono avere i permessi amministrativi sul computer remoto.

- — Windows Defender Firewall con Sicurezza Avanzata dovrebbe essere disabilitato o gli utenti devono abilitare le regole che consentono l’accesso remoto tramite PowerShell Remoting.

Ecco un esempio per gli utenti che vogliono attivare RDP da remoto tramite Windows Server 2012 R2/2016/2019.

- Eseguire la console PowerShell sul proprio computer.

- Eseguire il comando (mostrato di seguito) per connettersi a un server da remoto:

Enter-PSSession -ComputerName server.domain.local -Credential domainadministrator

Per abilitare Desktop Remoto, gli utenti devono modificare il parametro del registro fDenyTSConnections sulla macchina remota da 1 a 0.

Esegui il seguente comando:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server'-name "fDenyTSConnections" -Value 0

Quando si abilita RDP utilizzando questo metodo, la regola che consente le connessioni RDP remote non viene abilitata all’interno delle regole del Firewall di Windows.

Esegui il comando sotto per consentire connessioni RDP in entrata nel Firewall di Windows:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Ecco un suggerimento: Sui computer Windows, le porte TCP/3389 sono utilizzate per le connessioni Desktop Remoto in entrata per impostazione predefinita. Gli utenti possono modificare il numero di porta RDP predefinito nel registro tramite il parametro PortNumber nella chiave di registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Se la regola firewall sopra non è presente, crearla manualmente usando il comando seguente:

netsh advfirewall firewall add rule name="allow RemoteDesktop" dir=in protocol=TCP localport=3389 action=allow

Limita host e/o subnet, consentendo agli utenti di connettersi con Desktop Remoto creando una regola personalizzata che permette al Firewall di Windows di accettare solo connessioni RDP in entrata da indirizzi IP, subnet o intervalli IP specifici.

In questo caso, utilizza il seguente comando invece del precedente:

New-NetFirewallRule -DisplayName “Restrict_RDP_access" -Direction Inbound -Protocol TCP -LocalPort 3389 -RemoteAddress 192.168.1.0/24,192.168.2.100 -Action Allow

Abilita l’autenticazione RDP sicura (NLA – Network Level Authentication) eseguendo il seguente comando:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 1

Verifica la disponibilità della porta TCP 3389 sull’host remoto dal tuo computer eseguendo il comando:

Test-NetConnection 192.168.1.11 -CommonTCPPort rdp

Se si verifica una situazione in cui gli utenti devono abilitare RDP su più computer remoti contemporaneamente, utilizzare il seguente script PowerShell:

$comps = “Server1”, “Server2”, “Server3”, “Server4”

Invoke-Command –Computername $comps –ScriptBlock {Set-ItemProperty -Path “HKLM:\System\CurrentControlSet\Control\Terminal Server” -Name “fDenyTSConnections” –Value 0}

Invoke-Command –Computername $comps –ScriptBlock {Enable-NetFirewallRule -DisplayGroup “Desktop remoto”}

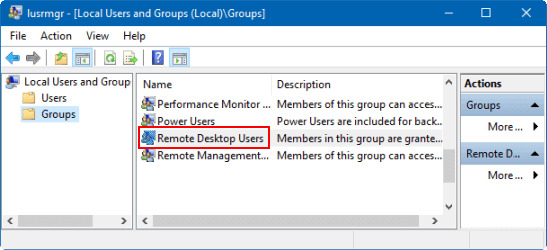

Solo i membri del gruppo degli Amministratori locali possono connettersi da remoto tramite RDP per impostazione predefinita.

Gli amministratori possono abilitare le connessioni RDP per utenti non amministratori aggiungendoli al gruppo locale Utenti Desktop remoto.

Aggiungere gli utenti desiderati al gruppo Utenti Desktop remoto localmente tramite Utenti e gruppi locali (LUSRMGR.MSC).

Un’altra opzione è modificare da remoto l’appartenenza al gruppo degli utenti RD utilizzando il PowerShell Remoting con Enter-PSSession.

Inserisci il seguente comando per aggiungere l’utente di dominio “jdoe” al gruppo locale:

net localgroup "remote desktop users" /add "test\jdoe”

In alternativa, gli utenti possono provare un altro comando di remoting di PowerShell (“Invoke-Command”) invece di Enter-PSSession:

Invoke-Command -Scriptblock {net localgroup "remote desktop users" /add "test\jdoe”

} -Computer server.test.com

Abilitazione del desktop remoto da remoto con WMI

Per abilitare RDP su computer remoti dove WinRM è disabilitato (come su un normale computer con Windows 10), gli utenti possono provare il comando PowerShell WMI.

Verifica se l’accesso RDP è abilitato sul computer remoto eseguendo il comando:

Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices -Computer 192.168.1.11 -Authentication 6

Aggiungi una regola di eccezione nel Firewall di Windows per abilitare RDP con il seguente comando:

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalService

Come abilitare RDP con psexec

L’ultimo metodo discusso in questo articolo riguarda lo strumento gratuito di Microsoft, psexec. Questa opzione di accesso remoto non richiede l’abilitazione della remoting di PowerShell, ma non è altrettanto immediata.

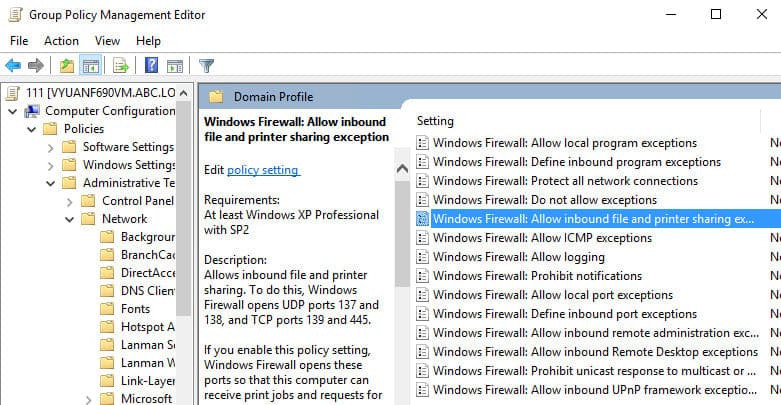

Psexec richiede che il Firewall di Windows sia aperto per la condivisione di file e stampanti, una condizione probabilmente più comune rispetto all’apertura delle porte WMI o all’abilitazione della remoting di PowerShell.

Procedi come mostrato di seguito:

Configurazione computer > Criteri > Modelli amministrativi > Rete > Connessioni di rete > Windows Firewall > Profilo dominio > Windows Firewall: Consenti eccezione per la condivisione di file e stampanti in ingresso

Modifica il registro per abilitare RDP con psexec eseguendo il seguente comando:

psexec.exe \\<nome computer> reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Questo comando imposta anche la chiave di registro, che disabilita l’accesso al Terminal Server, a 0.

Consenti le connessioni Remote Desktop Protocol (RDP) nel Firewall di Windows con psexec:

psexec.exe \\<nome computer> netsh firewall set service RemoteDesktop enable

Abilitazione di RDP tramite Server Manager

In un ambiente server, puoi abilitare RDP da remoto tramite Server Manager. Questo strumento ti permette di gestire server oltre a quello locale. Selezionando “Gestisci”, puoi aggiungere altri server dalla tua rete da monitorare.

Una volta aggiunto un server, puoi configurarlo e gestire i suoi ruoli utilizzando l’opzione “Aggiungi ruoli e funzionalità” nel menu “Gestisci”. Questo ti consente di installare il ruolo Remote Desktop Services (RDS) o configurare un ambiente RDS completo, inclusi connection broker, gateway e server di licenze, tutto da remoto tramite Server Manager.

Riassumendo

Come puoi vedere, gli utenti hanno numerose opzioni per sperimentare l’abilitazione di Desktop Remoto da remoto. Sebbene i metodi discussi abbiano i loro pro e contro, tutti sono sufficientemente accessibili affinché utenti di ogni tipo possano sperimentare e trovare l’opzione ideale.

Nell’era moderna, l’accesso remoto non è solo conveniente, ma necessario. Man mano che il mondo del lavoro continua a orientarsi verso ambienti di lavoro remoti, le organizzazioni di ogni dimensione dovrebbero implementare procedure di accesso remoto sicure e protette per garantire la produttività ininterrotta del proprio team.