Como Ativar a Área de Trabalho Remota Remotamente: Um Guia Definitivo

- HelpWire

- →

- Blog

- →

- Definitive Guide to using Microsoft Remote Desktop

- →

- How to remotely enable RDP

Muitos profissionais de suporte sabem como é quando acabam de concluir o trabalho na estação de trabalho de um cliente, mas ainda assim precisarão de acesso remoto à máquina para finalizar ou corrigir detalhes pendentes no futuro usando a Área de Trabalho Remota.

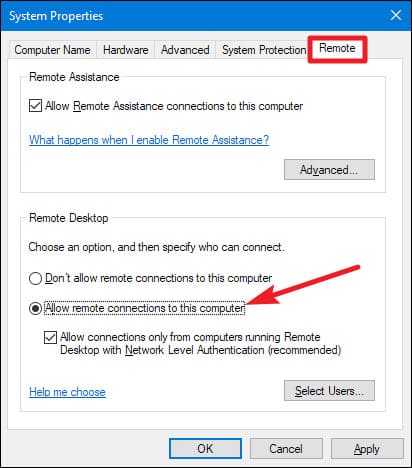

As versões do Windows e do Windows Server não têm a Área de Trabalho Remota habilitada por padrão, mas isso pode ser feito facilmente pelo Painel de Controle se o computador estiver perto de você.

No entanto, se a Área de Trabalho Remota estiver desativada devido a medidas de segurança, habilitá-la remotamente quando a máquina não estiver fisicamente presente à sua frente pode ser complicado.

Abaixo, explicaremos como habilitar remotamente a Área de Trabalho Remota no Windows 10 usando Política de Grupo, PowerShell, WMI ou psexec sem acesso local ao computador de destino. Ao final deste artigo, os leitores saberão como ativar a Área de Trabalho Remota remotamente e conectar-se a um computador cliente quando ele precisar ser consertado.

Como ativar o RDP remotamente usando a Política de Grupo

Configurar a Política de Grupo para acesso à Área de Trabalho Remota é ideal para aqueles que precisam ativar a Área de Trabalho Remota remotamente em vários servidores/estações de trabalho para funcionar (enquanto compartilham uma estrutura de Unidade Organizacional do Active Directory).

Siga os passos abaixo para habilitar a Área de Trabalho Remota remotamente com a Política de Grupo:

-

Inicie seu Console de Gerenciamento de Diretiva de Grupo (GPMC)

-

Gere um novo Objeto de Política de Grupo ou edite um GPO existente.

-

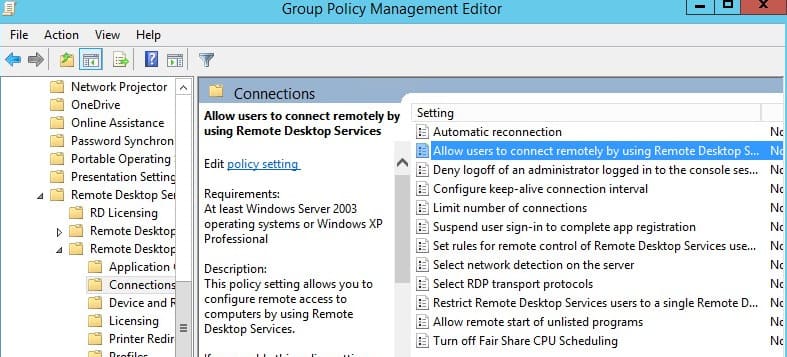

Navegue até o nó do GPO abaixo:

Configuração do Computador\Modelos Administrativos\Componentes do Windows\Serviços de Área de Trabalho Remota\Host de Sessão da Área de Trabalho Remota\Conexões -

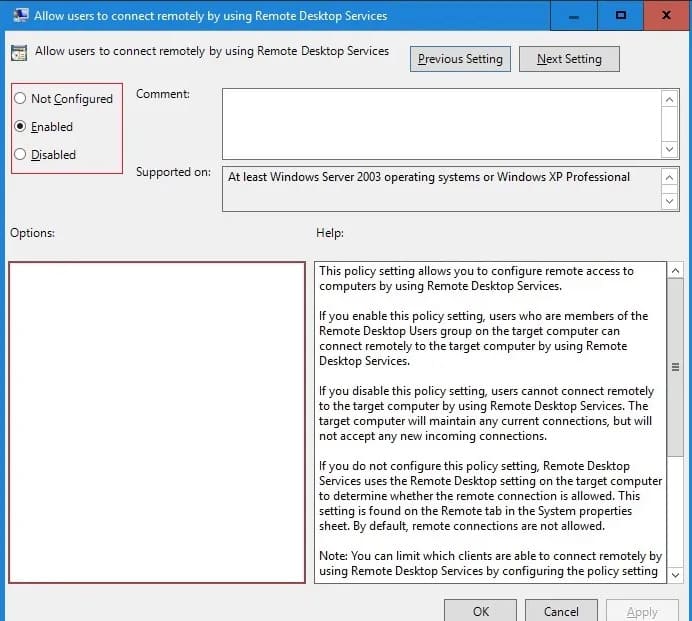

Clique duas vezes em “Permitir que os usuários se conectem remotamente usando os Serviços de Área de Trabalho Remota” (mostrado abaixo).

-

Escolha o botão de opção “Ativado” e clique em OK.

-

Feche o editor de GPO.

-

Vincule o Objeto de Política de Grupo (GPO) à Unidade Organizacional apropriada.

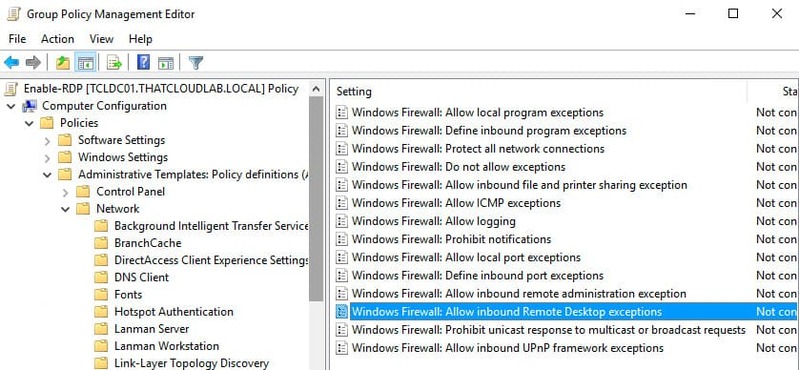

Para habilitar o RDP remotamente, os usuários devem permitir o RDP no Firewall do Windows localizado no computador remoto com Windows 10. Navegue da seguinte forma:

Configuração do Computador > Políticas > Modelos Administrativos > Rede > Conexões de Rede > Firewall do Windows > Perfil de DomínioE defina “Permitir exceções de Área de Trabalho Remota de entrada” como Habilitado.

O principal problema com o Group Policy é que, para usuários que precisam de logins rápidos em máquinas remotas, o Group Policy não é uma opção viável.

Por outro lado, um console PowerShell permite que os usuários realizem a tarefa com um único comando.

Se você tem acesso físico ao computador, veja nossos guias sobre como habilitar a Área de Trabalho Remota no Windows 10 ou https://www.helpwire.app/blog/pt/how-to-allow-rdp-windows-11/. Usuários do Windows Home devem consultar como habilitar a Área de Trabalho Remota no Windows 10/11 Home.

Como habilitar a Área de Trabalho Remota remotamente com PowerShell

Ativar a Área de Trabalho Remota remotamente envolve configurar e executar o serviço WinRM (Gerenciamento Remoto do Windows) na máquina remota. A partir do Windows Server 2012, os serviços WinRM estão habilitados por padrão em todas as versões subsequentes.

Porém, o WinRM não está ativado em sistemas operacionais cliente (como o Windows 10) por padrão.

Os computadores remotos devem atender aos padrões descritos abaixo para habilitar a Área de Trabalho Remota via PowerShell:

- — Execute o serviço WinRM.

- — Os usuários devem ter permissão administrativa no computador remoto.

- — O Firewall do Windows Defender com Segurança Avançada deve estar desativado ou os usuários devem habilitar as regras que permitem o acesso remoto via PowerShell Remoting.

Aqui está um exemplo para os usuários que desejam ativar o RDP remotamente pelo Windows Server 2012 R2/2016/2019.

- Execute o console do PowerShell em seu computador.

- Execute o comando (mostrado abaixo) para conectar-se a um servidor remotamente:

Enter-PSSession -ComputerName server.domain.local -Credential domainadministrator

Para habilitar a Área de Trabalho Remota, os usuários devem editar o parâmetro de registro o parâmetro de registro fDenyTSConnections na máquina remota de 1 para 0.

Execute o seguinte comando:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -Value 0

Ao habilitar o RDP usando esse método, a regra que permite conexões RDP remotas não é ativada nas regras do Firewall do Windows.

Execute o comando abaixo para permitir conexões RDP recebidas no Firewall do Windows:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Aqui vai uma dica: Em computadores com Windows, as portas TCP/3389 são utilizadas por padrão para conexões RDP recebidas. Os usuários podem alterar o número padrão da porta RDP no registro usando o parâmetro PortNumber na chave de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Se a regra de firewall acima estiver ausente, crie-a manualmente usando o comando abaixo:

netsh advfirewall firewall add rule name="allow RemoteDesktop" dir=in protocol=TCP localport=3389 action=allow

Restrinja hosts e/ou sub-redes, permitindo que usuários conectem-se via Área de Trabalho Remota criando uma regra personalizada que permite ao Firewall do Windows aceitar somente conexões RDP recebidas de endereços IP, sub-redes ou intervalos de IPs específicos.

Nesse cenário, use o comando abaixo em vez do anterior:

New-NetFirewallRule -DisplayName “Restrict_RDP_access" -Direction Inbound -Protocol TCP -LocalPort 3389 -RemoteAddress 192.168.1.0/24,192.168.2.100 -Action Allow

Habilite a autenticação RDP segura (NLA – Network Level Authentication) executando o seguinte comando:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 1

Verifique a disponibilidade da porta TCP 3389 no host remoto a partir de seu computador executando o comando:

Test-NetConnection 192.168.1.11 -CommonTCPPort rdp

Se surgir uma situação em que os usuários precisam habilitar o RDP em vários computadores remotos ao mesmo tempo, utilize o seguinte script PowerShell:

$comps = “Server1”, “Server2”, “Server3”, “Server4”

Invoke-Command –Computername $comps –ScriptBlock {Set-ItemProperty -Path “HKLM:\System\CurrentControlSet\Control\Terminal Server” -Name “fDenyTSConnections” –Value 0}

Invoke-Command –Computername $comps –ScriptBlock {Enable-NetFirewallRule -DisplayGroup “Remote Desktop”}

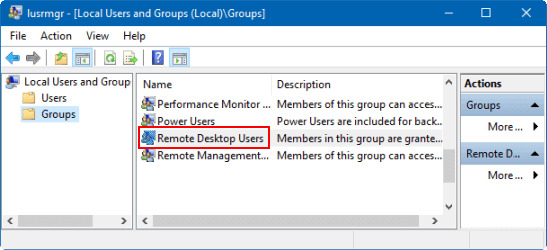

Por padrão, apenas membros do grupo local de Administradores podem se conectar remotamente via RDP.

Os administradores podem habilitar conexões RDP para usuários não administradores, adicionando-os ao grupo local de Usuários da Área de Trabalho Remota.

Adicione os usuários desejados ao grupo Usuários da Área de Trabalho Remota localmente através do Local Users and Groups (LUSRMGR.MSC).

Outra opção é alterar a afiliação ao grupo de Usuários de RD remotamente com o PowerShell Remoting usando o Enter-PSSession.

Digite o seguinte comando para adicionar o usuário de domínio “jdoe” ao grupo local:

net localgroup "remote desktop users" /add "test\jdoe”

Alternativamente, os usuários podem tentar outro comando de PowerShell Remoting (“Invoke-Command”) em vez do Enter-PSSession:

Invoke-Command -Scriptblock {net localgroup "remote desktop users" /add "test\jdoe”

} -Computer server.test.com

Ativando a área de trabalho remota remotamente com WMI

Para habilitar o RDP em computadores remotos onde o WinRM está desativado (como em um computador comum com Windows 10), os usuários podem tentar o comando WMI PowerShell.

Verifique se o acesso RDP está habilitado no computador remoto executando o comando:

Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices -Computer 192.168.1.11 -Authentication 6

Adicione uma regra de exceção no Firewall do Windows para habilitar o RDP com o comando abaixo:

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalService

Como ativar o RDP com psexec

O último método discutido neste artigo envolve a ferramenta gratuita da Microsoft, psexec. Esta opção de acesso remoto não precisa do PowerShell remoting habilitado, mas não é tão simples.

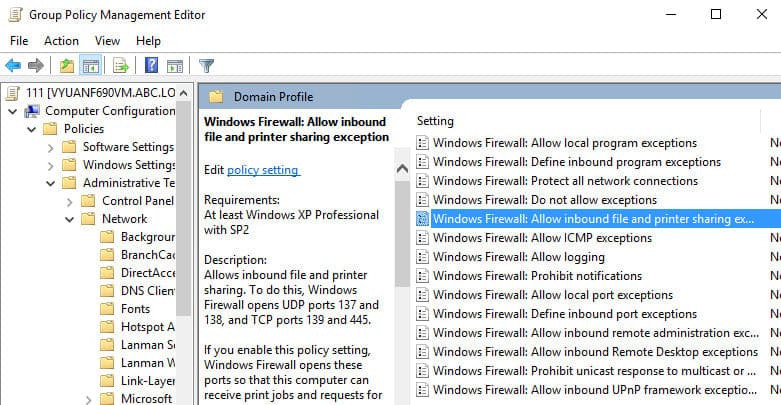

O Psexec precisa que o Firewall do Windows esteja aberto para Compartilhamento de Arquivos e Impressoras, o que provavelmente é mais comum do que abrir portas WMI ou habilitar o PowerShell remoting.

Navegue conforme mostrado abaixo:

Configuração do Computador > Políticas > Modelos Administrativos > Rede > Conexões de Rede > Firewall do Windows > Perfil de Domínio > Firewall do Windows: Permitir exceção de entrada para compartilhamento de arquivos e impressoras

Edite o registro para habilitar o RDP com psexec executando o comando abaixo:

psexec.exe \\<computer name> reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

Este comando também define a chave de registro, que desabilita o acesso ao Terminal Server para 0.

Permita conexões Remote Desktop Protocol (RDP) no Firewall do Windows com psexec:

psexec.exe \\<computer name> netsh firewall set service RemoteDesktop enable

Habilitando RDP Usando o Gerenciador de Servidores

Em um ambiente de servidor, você pode habilitar o RDP remotamente através do Gerenciador de Servidores. Esta ferramenta permite gerenciar servidores além do seu servidor local. Ao selecionar “Gerenciar”, você pode adicionar outros servidores da sua rede para supervisionar.

Depois de adicionar um servidor, você pode configurá-lo e também suas funções usando a opção “Adicionar Funções e Recursos” na guia “Gerenciar”. Isso permite que você instale a função Serviços de Área de Trabalho Remota (RDS) ou configure todo o ambiente RDS, incluindo brokers de conexão, gateways e servidores de licenças, tudo remotamente via Gerenciador de Servidores.

Resumindo

Como você pode ver, os usuários têm várias opções para experimentar ativar a Área de Trabalho Remota remotamente. Embora os métodos discutidos tenham seus prós e contras, todos são acessíveis o suficiente para que usuários de todos os níveis possam experimentar e encontrar a opção ideal.

Na era moderna, o acesso remoto não é apenas conveniente — é necessário. À medida que o mundo do trabalho continua a migrar para ambientes de trabalho remoto, organizações de todos os tamanhos devem implementar procedimentos de acesso remoto seguros e protegidos para garantir a produtividade ininterrupta de sua equipe.